Cómo instalar OpenSearch en Rocky Linux 9

OpenSearch es un proyecto de Amazon impulsado por la comunidad y una bifurcación de Elasticsearch y Kibana. Se trata de un motor de búsqueda y un conjunto de herramientas analíticas totalmente de código abierto con ricas características y una funcionalidad innovadora. El componente principal del proyecto OpenSearch es OpenSearch (una bifurcación de Elasticsearch) y OpenSearch Dashboards (una bifurcación de Kibana). Ambos componentes proporcionan funciones como seguridad empresarial, alertas, aprendizaje automático, SQL, gestión del estado de los índices y mucho más.

OpenSearch es 100% de código abierto y tiene licencia Apache 2.0. Te permite ingestar, asegurar, buscar, agregar, ver y analizar datos fácilmente para una serie de casos de uso, como análisis de registros, búsqueda de aplicaciones, búsqueda empresarial, etc.

Este artículo te muestra cómo instalar OpenSearch -una suite de búsqueda, análisis y visualización de código abierto- en el servidor Rocky Linux 9. Este artículo incluye cómo asegurar la instalación de OpenSearch con certificados TLS/SSL y cómo configurar la autenticación y autorización en OpenSearch.

Este artículo también te muestra cómo instalar OpenSearch Dashboards, una herramienta de visualización de código abierto como Kibana, y configurarla para que se conecte a OpenSearch. Una vez terminado este artículo, tendrás una suite de análisis y visualización de datos instalada en tu servidor Linux Rocky.

Requisitos previos

Para empezar con esta guía, debes tener los siguientes requisitos:

- Un servidor con Rocky Linux 9 y un mínimo de 4GB de RAM – Este ejemplo utiliza un servidor Rocky Linux con el nombre de host‘nodo-rock1‘, la dirección IP‘192.168.5.25‘ y 8GB de RAM.

- Un usuario no root con privilegios de administrador sudo/root.

- Un SELinux ejecutándose en modo permisivo.

Eso es todo; empecemos a instalar OpenSearch.

Configurar el sistema

Lo primero que debes hacer es preparar tu host Rocky Linux. Esto incluye configurar el nombre de host y el fqdn adecuados, desactivar SWAP y aumentar la memoria máxima de mapas de tu sistema.

Para ello, debes iniciar sesión en tu servidor Rocky Linux.

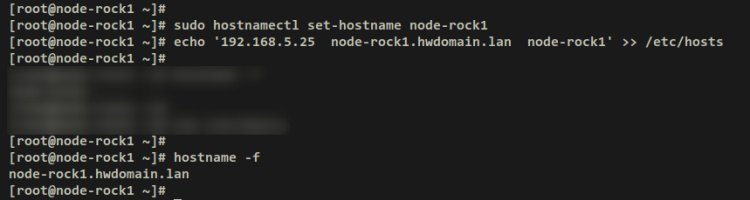

Ahora ejecuta el siguiente comando para configurar el nombre de host y el fqdn adecuados para tu servidor Rocky Linux.

En este ejemplo, configurarás el nombre de host del sistema con«nodo-rock1» y el fqdn«nodo-rock1.hwdomain.lan«. Además, asegúrate de cambiar la dirección IP en el siguiente comando con la dirección IP de tu servidor.

sudo hostnamectl set-hostname node-rock1 echo '192.168.5.25 node-rock1.hwdomain.lan node-rock1' >> /etc/hosts

Sal de tu sesión actual y vuelve a entrar. A continuación, verifica fqdn mediante el siguiente comando.

sudo hostname -f

Deberías obtener una salida como ésta El fqdn del host está configurado como «nodo-rock1.hwdomain.lan».

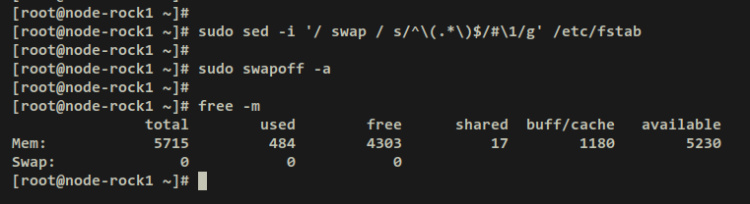

A continuación, tendrás que desactivar la paginación de memoria y SWAP en tu host Rocky Linux. Deshabilitar la paginación de memoria y el SWAP aumentará el rendimiento de tu servidor OpenSearch.

Ejecuta el siguiente comando para desactivar SWAP en tu sistema. El primer comando desactivará SWAP permanentemente comentando la configuración de SWAP en el archivo‘/etc/fstab‘. Y el segundo comando se utiliza para desactivar SWAP en tu sesión actual.

sudo sed -i '/ swap / s/^\(.*\)$/#\1/g' /etc/fstab sudo swapoff -a

Comprueba el estado de SWAP en tu sistema mediante el siguiente comando.

free -m

Recibirás una salida similar a ésta – La sección ‘Swap‘ con un valor de 0 en total confirma que el SWAP está desactivado.

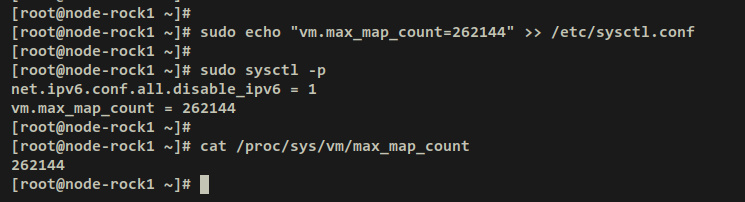

Por último, debes aumentar la memoria máxima de mapas en tu sistema para OpenSearch. Y esto se puede hacer a través del archivo ‘/etc/sysctl.conf‘.

Ejecuta el siguiente comando para aumentar la memoria máxima de mapas a‘262144‘ y aplica los cambios. Con esto, añadirás una nueva configuración ‘vm.max_map_count=262144‘ al archivo /etc/sysctl.conf’ y aplicarás los cambios en tu sistema mediante el comando‘sysctl -p‘.

sudo echo "vm.max_map_count=262144" >> /etc/sysctl.conf sudo sysctl -p

Ahora puedes desactivar el estado de la memoria máxima de mapas en tu sistema con el siguiente comando. Y debes‘max_map_count‘ debe incrementarse a‘262144‘.

cat /proc/sys/vm/max_map_count

Resultado:

Con el sistema configurado, estás listo para instalar OpenSearch.

Instalar OpenSearch

OpenSearch se puede instalar de varias formas. Puedes instalar OpenSearch mediante tarball, Docker, RPM y Kubernetes. Para las distribuciones basadas en RHEL, puedes instalar fácilmente OpenSearch a través del repositorio oficial de OpenSearch.

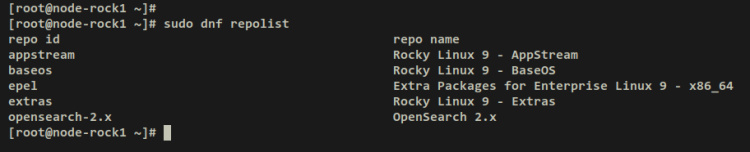

Ejecuta el siguiente comando curl para descargar el repositorio de OpenSearch en tu sistema. A continuación, comprueba la lista de repositorios disponibles mediante el siguiente comando.

sudo curl -SL https://artifacts.opensearch.org/releases/bundle/opensearch/2.x/opensearch-2.x.repo -o /etc/yum.repos.d/opensearch-2.x.repo sudo dnf repolist

Si tienes éxito, deberías obtener el repositorio ‘OpenSearch 2.x‘ disponible en la salida de tu terminal.

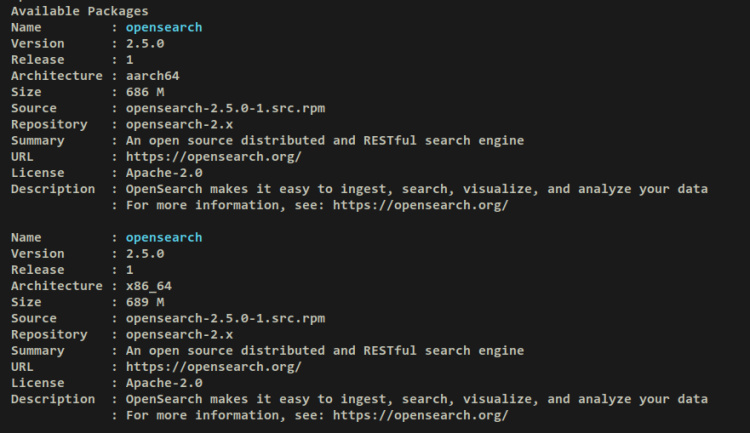

También puedes comprobar los paquetes disponibles de‘opensearch‘ ejecutando el siguiente comando.

sudo dnf info opensearch

En el momento de escribir esto, el repositorio OpenSearch proporciona dos versiones de OpenSearch para diferentes arquitecturas de sistema: OpenSearch 2.5 para x86_64 y aarch64.

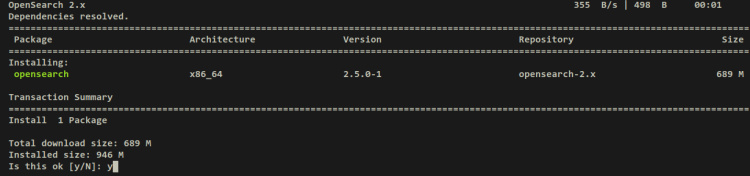

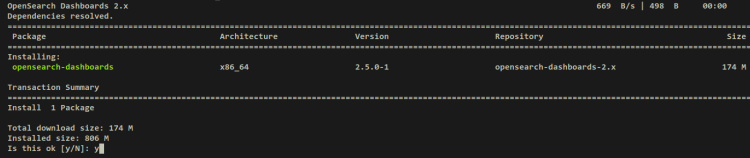

Ejecuta el siguiente comando dnf para instalar OpenSearch en tu servidor Rocky Linux. Cuando se te pida confirmación, introduce y para confirmar y pulsa ENTER para continuar.

sudo dnf install opensearch

Salida:

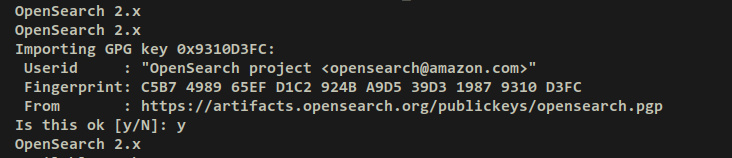

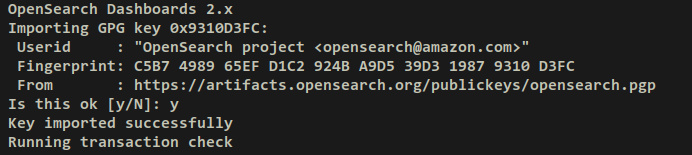

Durante la instalación, también se te pedirá que añadas la clave GPG para el repositorio de OpenSearch. Introduce y para confirmar y pulsa INTRO.

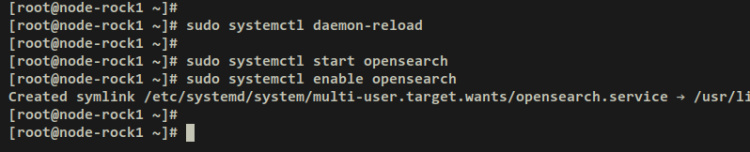

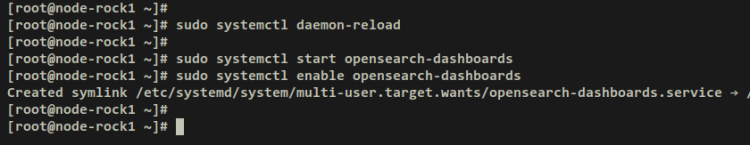

Una vez que OpenSearch se haya instalado correctamente, recarga el gestor systemd y aplica los nuevos cambios utilizando la utilidad de comandos systemctl que se indica a continuación.

sudo systemctl daemon-reload

Ahora inicia y activa OpenSearch utilizando el siguiente comando. Con esto, OpenSearch debería estar ejecutándose con las configuraciones por defecto y además está habilitado, lo que significa que OpenSearch se iniciará automáticamente al arrancar el sistema.

sudo systemctl start opensearch sudo systemctl enable opensearch

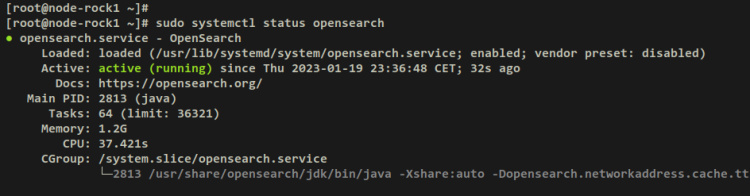

Para asegurarte de que OpenSearch funciona y se ejecuta, puedes comprobarlo utilizando el siguiente comando systemctl.

sudo systemctl status opensearch

Deberías recibir una salida como ésta – La salida ‘active (running)‘ confirma que el servicio OpenSearch se está ejecutando, mientras que ‘... enabled;…’ confirma que el servicio OpenSearch está activado.

Ya has instalado OpenSearch y ahora está en ejecución y activado. Ahora puedes pasar al siguiente paso para configurar tu instalación de OpenSearch.

Configurar OpenSearch

Por defecto, las configuraciones de OpenSearch se almacenan en el directorio ‘/etc/opensearch’. En este paso, realizarás la configuración básica de OpenSearch en modo de nodo único. También aumentarás la memoria heap máxima de tu sistema para obtener un mejor rendimiento del servidor OpenSearch.

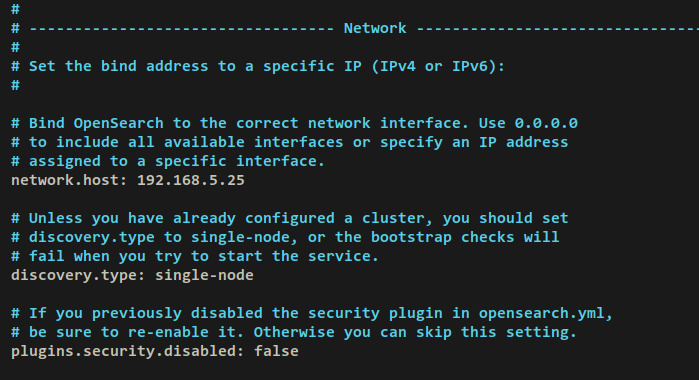

Abre el archivo de configuración de OpenSearch ‘/etc/opensearch/opensearch.yml ‘ utilizando el siguiente comando del editor nano.

sudo nano /etc/opensearch/opensearch.yml

Cambia algunos parámetros por defecto de OpenSearch con las siguientes líneas. Con esto, ejecutarás OpenSearch en una dirección IP de red específica‘192.168.5.25‘, el tipo de despliegue es‘single-node‘, y volverás a activar los plugins de seguridad de OpenSearch.

# Bind OpenSearch to the correct network interface. Use 0.0.0.0 # to include all available interfaces or specify an IP address # assigned to a specific interface. network.host: 192.168.5.25

# Unless you have already configured a cluster, you should set

# discovery.type to single-node, or the bootstrap checks will

# fail when you try to start the service.

discovery.type: single-node

# If you previously disabled the security plugin in opensearch.yml,

# be sure to re-enable it. Otherwise you can skip this setting.

plugins.security.disabled: false

Guarda y sal del archivo ‘/etc/opensearch/opensearch.yml ‘ cuando hayas terminado.

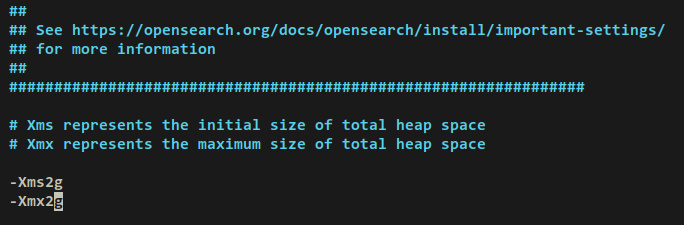

A continuación, abre el archivo de opciones JVM por defecto para OpenSearch‘/etc/opensearch/jvm.options‘ utilizando el siguiente comando del editor nano.

sudo nano /etc/opensearch/jvm.options

Cambia la memoria de montón máxima por defecto con las siguientes líneas. Esto depende de la memoria de tu servidor, puedes asignar más como 2GB para OpenSearch si tienes más memoria RAM.

-Xms2g -Xmx2g

Guarda el archivo y sal del editor cuando hayas terminado.

Por último, ejecuta el siguiente comando systemctl para reiniciar el servicio OpenSearch y aplicar los cambios.

sudo systemctl restart opensearch

Ahora el OpenSearch debería estar ejecutándose en la dirección IP‘192.168.5.25‘ con el puerto por defecto‘9200‘. Comprueba la lista de puertos abiertos en tu sistema ejecutando el comando ss que aparece a continuación.

ss -tulpn

Proteger OpenSearch con certificados TLS

En este paso, generarás varios certificados que se utilizarán para proteger la implementación de OpenSearch. Asegurarás las comunicaciones de nodo a nodo con certificados TLS y asegurarás el tráfico de la capa REST entre las comunicaciones cliente-servidor mediante TLS.

A continuación se muestra la lista de certificados que se generarán:

- Certificados de CA raíz: Estos certificados se utilizarán para firmar otros certificados.

- Certificados deadministrador: Estos certificados se utilizarán para obtener derechos administrativos para realizar todas las tareas relacionadas con el plugin de seguridad.

- Certificados deNodo y Cliente: Estos certificados serán utilizados por los nodos y clientes dentro del cluster OpenSearch.

Antes de generar nuevos certificados TLS, vamos a eliminar algunos certificados predeterminados y configuraciones predeterminadas de OpenSearch.

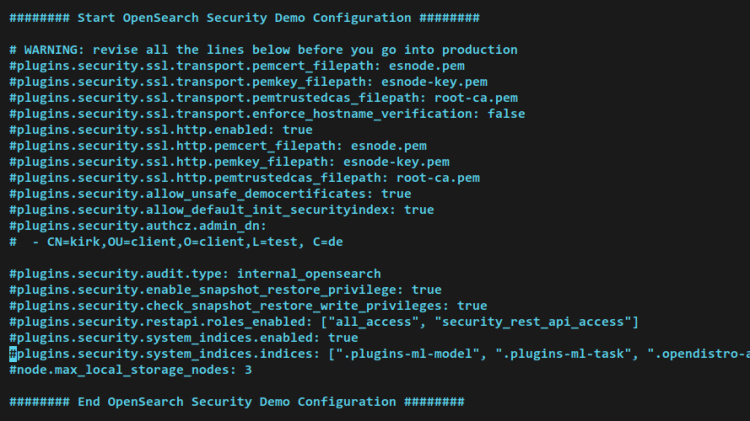

Ejecuta el siguiente comando para eliminar los certificados TLS predeterminados de OpenSearch. A continuación, abre la configuración de OpenSearch ‘/etc/opensearch/opensearch.yml‘ utilizando el siguiente comando del editor nano.

rm -f /opt/opensearch/{esnode-key.pem,esnode.pem,kirk-key.pem,kirk.pem,root-ca.pem}

sudo nano /etc/opensearch/opensearch.yml

Al final de la línea, comenta la configuración predeterminada de la demostración de seguridad de OpenSearch como se indica a continuación.

Guarda el archivo y sal de él cuando hayas terminado.

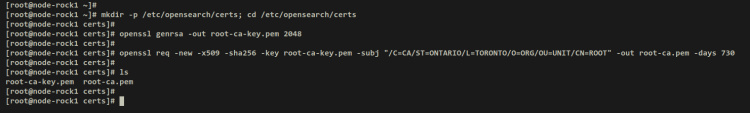

A continuación, ejecuta el siguiente comando para crear un nuevo directorio‘/etc/opensearch/certs‘. Este directorio se utilizará para almacenar los nuevos certificados TLS que se generen. A continuación, traslada a él tu directorio de trabajo.

mkdir -p /etc/opensearch/certs; cd /etc/opensearch/certs

Generar certificados de CA raíz

Genera una clave privada para los certificados de CA raíz utilizando lo que se indica a continuación.

openssl genrsa -out root-ca-key.pem 2048

Ahora genera un certificado CA raíz autofirmado mediante el siguiente comando. También puedes cambiar los valores del parámetro‘-subj‘ con tu información.

openssl req -new -x509 -sha256 -key root-ca-key.pem -subj "/C=CA/ST=ONTARIO/L=TORONTO/O=ORG/OU=UNIT/CN=ROOT" -out root-ca.pem -days 730

Con esto, deberías obtener la clave privada de la CA raíz‘root-ca-key.pem‘ y el certificado de la CA raíz‘root-ca.pem‘.

Salida:

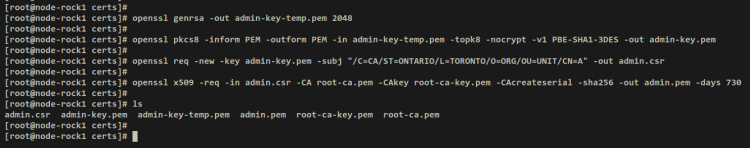

Generar certificados de administrador

Genera la nueva clave privada del certificado admin ‘admin-key-temp.pem’ utilizando el siguiente comando.

openssl genrsa -out admin-key-temp.pem 2048

Convierte la clave privada admin por defecto al formato PKCS#8. Para la aplicación Java, tienes que convertir la clave privada por defecto a un algoritmo compatible con PKCS#12 (3DES). Con esto, tu clave privada admin debería ser‘admin-key.pem‘.

openssl pkcs8 -inform PEM -outform PEM -in admin-key-temp.pem -topk8 -nocrypt -v1 PBE-SHA1-3DES -out admin-key.pem

A continuación, ejecuta el siguiente comando para generar la CSR (Solicitud de Firma de Certificado) del administrador a partir de la clave privada «admin-key.pem». El CSR generado debería ser el archivo «admin.csr«.

Como este certificado se utiliza para autenticar el acceso elevado y no está vinculado a ningún host, puedes utilizar cualquier cosa en la configuración‘CN‘.

openssl req -new -key admin-key.pem -subj "/C=CA/ST=ONTARIO/L=TORONTO/O=ORG/OU=UNIT/CN=A" -out admin.csr

Por último, ejecuta el siguiente comando para firmar el CSR admin con el certificado CA raíz y la clave privada. El resultado del certificado de administrador es el archivo«admin.pem«.

openssl x509 -req -in admin.csr -CA root-ca.pem -CAkey root-ca-key.pem -CAcreateserial -sha256 -out admin.pem -days 730

Tu certificado de administrador debe ser ahora el archivo ‘admin.pem’, que está firmado con los certificados de la CA raíz. Y la clave privada admin es ‘admin-key.pem‘, que se convierte al formato PKCS#8.

Salida:

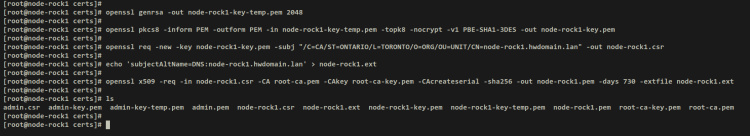

Generación de certificados de nodo

El proceso de generación de certificados de nodo es similar al de los certificados admin. Pero puedes especificar el valor CN con el nombre de host o la dirección IP de tu nodo.

Genera la clave privada del nodo utilizando el siguiente comando.

openssl genrsa -out node-rock1-key-temp.pem 2048

Convierte la clave privada del nodo al formato PKCS#8. Tu clave privada de nodo debería ser ahora‘nodo-rock1-key.pem‘.

openssl pkcs8 -inform PEM -outform PEM -in node-rock1-key-temp.pem -topk8 -nocrypt -v1 PBE-SHA1-3DES -out node-rock1-key.pem

A continuación, crea una nueva CSR para el certificado del nodo. Asegúrate de cambiar el valor‘CN‘ por el nombre de host de tu nodo. Este certificado está vinculado a hosts, y debes especificar el valor CN con el nombre de host o la dirección IP de tu nodo OpenSearch.

openssl req -new -key node-rock1-key.pem -subj "/C=CA/ST=ONTARIO/L=TORONTO/O=ORG/OU=UNIT/CN=node-rock1.hwdomain.lan" -out node-rock1.csr

Antes de firmar el certificado del nodo, ejecuta el siguiente comando para crear un archivo de extensión SAN‘nodo-rock1.ext‘. Éste contendrá el nombre de host o FQDN del nodo o la dirección IP.

echo 'subjectAltName=DNS:node-rock1.hwdomain.lan' > node-rock1.ext

Por último, firma el archivo CSR del certificado de nodo con el certificado de CA raíz y privado utilizando el comando siguiente.

openssl x509 -req -in node-rock1.csr -CA root-ca.pem -CAkey root-ca-key.pem -CAcreateserial -sha256 -out node-rock1.pem -days 730 -extfile node-rock1.ext

Con esto, tu certificado de nodo es un archivo‘nodo-rock1.pem‘ y la clave privada es‘nodo-rock1-key.pem‘.

Salida:

Configurar certificados

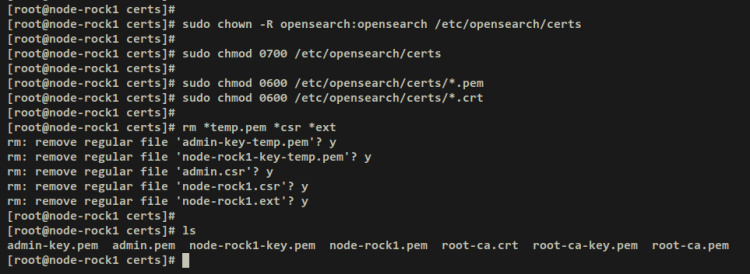

Ejecuta el siguiente comando para eliminar el certificado temporal, la CSR y el archivo de extensión SAN.

rm *temp.pem *csr *ext ls

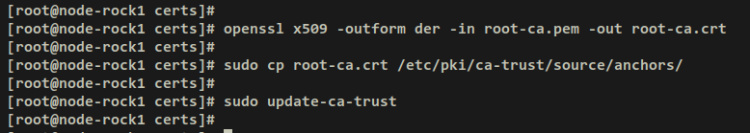

Convierte el certificado CA raíz al formato .crt.

openssl x509 -outform der -in root-ca.pem -out root-ca.crt

Añade el certificado de la CA raíz a tu sistema Rocky Linux utilizando el siguiente comando. Copia el archivo root-ca.crt en el directorio‘/etc/pki/ca-trust/source/anchors/‘ y carga el nuevo certificado CA raíz en tu sistema.

sudo cp root-ca.crt /etc/pki/ca-trust/source/anchors/ sudo update-ca-trust

Salida:

Por último, ejecuta el siguiente comando para configurar el permiso y la propiedad adecuados de tus certificados. La propiedad del directorio ‘/etc/opensearch/certs’ debe ser del usuario‘opensearch‘ con permiso 0700. Y para todos los archivos de certificados, el permiso debe ser 0600.

sudo chown -R opensearch:opensearch /etc/opensearch/certs sudo chmod 0700 /etc/opensearch/certs

sudo chmod 0600 /etc/opensearch/certs/*.pem sudo chmod 0600 /etc/opensearch/certs/*.crt

Añadir certificados TLS a OpenSearch

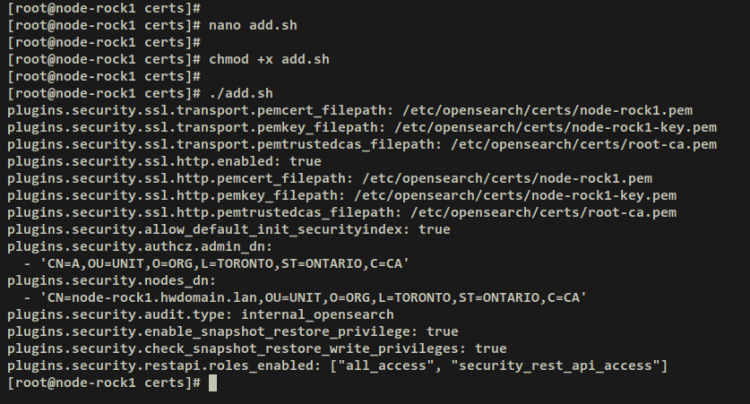

Con los certificados TLS generados, están la CA raíz, los certificados de administrador y los certificados de nodo. A continuación, añadirás los certificados al archivo de configuración de OpenSearch ‘/etc/opensearch/opensearch.yml’. En este ejemplo, crearás un nuevo script bash que añadirá los certificados y la configuración del plugin de seguridad TLS a OpenSearch.

Crea un nuevo archivo‘add.sh‘ utilizando el siguiente comando del editor nano.

nano add.sh

Añade las siguientes líneas al archivo. Asegúrate de cambiar y utilizar la ruta correcta de tus archivos de certificado y del archivo de configuración de OpenSearch de destino.

#! /bin/bash # Before running this script, make sure to replace the CN in the # node's distinguished name with a real DNS A record. echo "plugins.security.ssl.transport.pemcert_filepath: /etc/opensearch/certs/node-rock1.pem" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.ssl.transport.pemkey_filepath: /etc/opensearch/certs/node-rock1-key.pem" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.ssl.transport.pemtrustedcas_filepath: /etc/opensearch/certs/root-ca.pem" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.ssl.http.enabled: true" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.ssl.http.pemcert_filepath: /etc/opensearch/certs/node-rock1.pem" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.ssl.http.pemkey_filepath: /etc/opensearch/certs/node-rock1-key.pem" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.ssl.http.pemtrustedcas_filepath: /etc/opensearch/certs/root-ca.pem" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.allow_default_init_securityindex: true" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.authcz.admin_dn:" | sudo tee -a /etc/opensearch/opensearch.yml echo " - 'CN=A,OU=UNIT,O=ORG,L=TORONTO,ST=ONTARIO,C=CA'" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.nodes_dn:" | sudo tee -a /etc/opensearch/opensearch.yml echo " - 'CN=node-rock1.hwdomain.lan,OU=UNIT,O=ORG,L=TORONTO,ST=ONTARIO,C=CA'" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.audit.type: internal_opensearch" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.enable_snapshot_restore_privilege: true" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.check_snapshot_restore_write_privileges: true" | sudo tee -a /etc/opensearch/opensearch.yml echo "plugins.security.restapi.roles_enabled: [\"all_access\", \"security_rest_api_access\"]" | sudo tee -a /etc/opensearch/opensearch.yml

Guarda el archivo y sal de él cuando hayas terminado.

A continuación, haz ejecutable el archivo‘add.sh‘ y ejecútalo. El nuevo plugin de seguridad TLS para OpenSearch debería añadirse al archivo de configuración de OpenSearch‘/etc/opensearch/opensearch.yml‘.

chmod +x add.sh ./add.sh

Resultado:

Si compruebas el archivo de configuración de OpenSearch ‘/etc/opensearch/opensearch.yml’, deberías ver la nueva configuración generada por el script‘add.sh‘.

Ahora ya has añadido certificados TLS a OpenSearch y has activado los plugins de seguridad. En el siguiente paso, asegurarás OpenSearch con autenticación y autorización creando un nuevo usuario en OpenSearch.

Configurar el usuario administrador OpenSearch

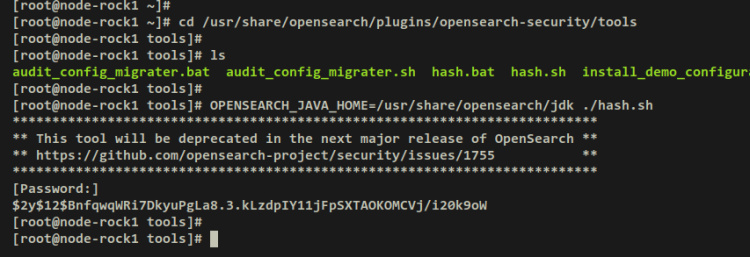

En primer lugar, mueve tu directorio de trabajo a ‘/usr/share/opensearch/plugins/opensearch-security/tools ‘ ejecutando el comando cd que aparece a continuación.

cd /usr/share/opensearch/plugins/opensearch-security/tools

Ejecuta el script‘hash.sh‘ para generar un nuevo hash de contraseña para OpenSearch. Introduce la contraseña que vas a crear y pulsa INTRO.

OPENSEARCH_JAVA_HOME=/usr/share/opensearch/jdk ./hash.sh

Deberías obtener el hash generado de tu contraseña. Copia ese hash porque necesitarás añadir esa contraseña con hash a la configuración de OpenSearch.

Vuelve a ejecutar el script ‘hash.sh‘ para generar otro hash de contraseña que se utilizará para los Tableros de OpenSearch.

OPENSEARCH_JAVA_HOME=/usr/share/opensearch/jdk ./hash.sh

Con esto, ya has generado dos contraseñas con hash para OpenSearch.

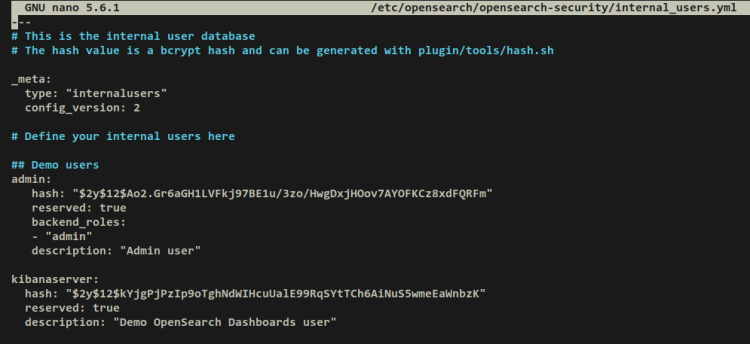

A continuación, abre la configuración de usuarios de OpenSearch‘/etc/opensearch/opensearch-security/internal_users.yml‘ utilizando el siguiente comando del editor nano. Ahora configurarás los usuarios de OpenSearch a través de OpenSearch Security.

sudo nano /etc/opensearch/opensearch-security/internal_users.yml

Elimina todos los usuarios predeterminados de OpenSearch y sustitúyelos por las siguientes líneas. Asegúrate de cambiar la contraseña hash por tu contraseña generada. En este ejemplo, crearás dos usuarios para OpenSearch, el usuario«admin» para OpenSearch y el usuario«kibanaserver» que utilizarán los Tableros de OpenSearch.

... ... admin: hash: "$2y$12$BnfqwqWRi7DkyuPgLa8.3.kLzdpIY11jFpSXTAOKOMCVj/i20k9oW" reserved: true backend_roles: - "admin" description: "Admin user"

kibanaserver:

hash: «$2y$12$kYjgPjPzIp9oTghNdWIHcuUalE99RqSYtTCh6AiNuS5wmeEaWnbzK»

reserved: true

description: «Demo OpenSearch Dashboards user»

Guarda el archivo y sal de él cuando hayas terminado.

Ahora ejecuta el siguiente comando systemctl para reiniciar el servicio OpenSearch y aplicar los cambios.

sudo systemctl restart opensearch

Ahora dirígete al directorio‘/usr/share/opensearch/plugins/opensearch-security/tools‘ e invoca el script ‘securityadmin.sh’ para aplicar los nuevos cambios en OpenSearch Security.

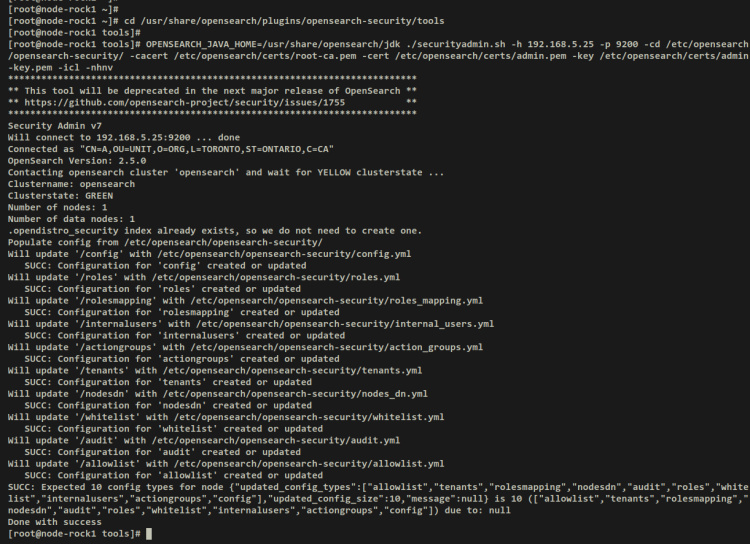

cd /usr/share/opensearch/plugins/opensearch-security/tools OPENSEARCH_JAVA_HOME=/usr/share/opensearch/jdk ./securityadmin.sh -h 192.168.5.25 -p 9200 -cd /etc/opensearch/opensearch-security/ -cacert /etc/opensearch/certs/root-ca.pem -cert /etc/opensearch/certs/admin.pem -key /etc/opensearch/certs/admin-key.pem -icl -nhnv

El script ‘securityadmin.sh’ se conectará al servidor OpenSearch que se ejecuta en la dirección IP‘192.168.5.25‘ y el puerto por defecto‘9200‘. A continuación, aplica los nuevos usuarios que has configurado en el archivo‘/etc/opensearch/opensearch-security/internal_users.yml‘ al despliegue de OpenSearch.

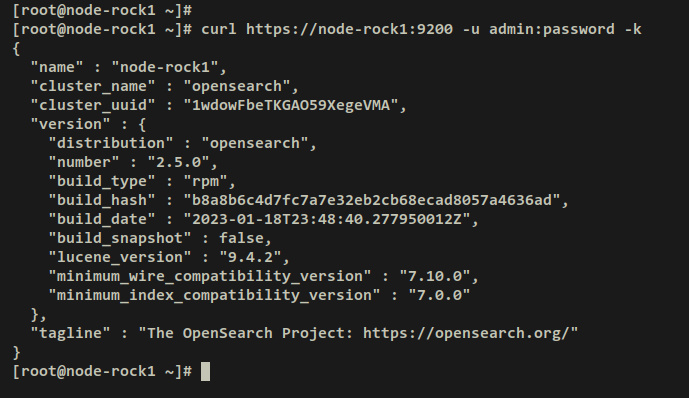

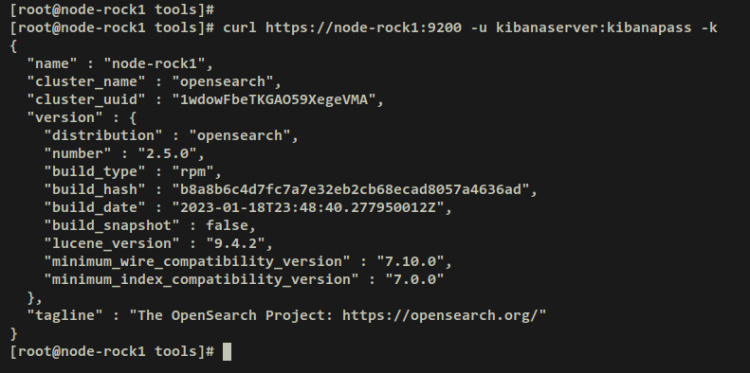

por último, con los nuevos usuarios añadidos y aplicados mediante el script‘securityadmin.sh‘, ahora verificarás los usuarios de OpenSearch mediante el siguiente comando curl. Asegúrate de cambiar el nombre de host o la dirección IP, así como el usuario y la contraseña de OpenSearch.

curl https://node-rock1:9200 -u admin:password -k curl https://node-rock1:9200 -u kibanaserver:kibanapass -k

Si la configuración del usuario se realiza correctamente, deberías recibir una salida como ésta:

Verifica el usuario OpenSearch ‘admin‘.

Verificar usuario OpenSearch ‘kibanaserver‘.

Llegados a este punto, ya has finalizado la instalación de OpenSearch mediante paquetes RPM en el servidor Rocky Linux 9. Y también has asegurado el despliegue de OpenSearch mediante certificados TLS y has habilitado la autenticación y autorización de usuarios mediante los plugins de seguridad de OpenSearch.

En el siguiente paso, instalarás OpenSearch Dashboards y añadirás tu servidor OpenSearch en él utilizando el nuevo usuario que has creado ‘kibanaserver’.

Instalar OpenSearch Dashboard

Como el repositorio de OpenSearch sigue utilizando el hash SHA1 heredado para verificar el paquete OpenSearch Dashboard, debes cambiar las políticas criptográficas por defecto de tu Linux Rocky a LEGACY.

Ejecuta el siguiente comando para actualizar la política criptográfica por defecto a LEGACY.

sudo update-crypto-policies --set LEGACY

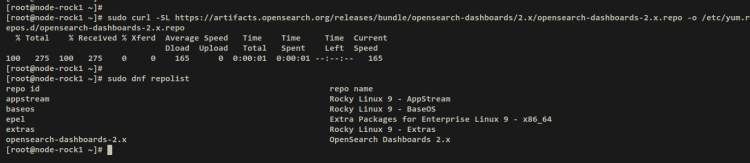

A continuación, añade el repositorio OpenSearch Dashboards a tu sistema mediante el siguiente comando curl.

sudo curl -SL https://artifacts.opensearch.org/releases/bundle/opensearch-dashboards/2.x/opensearch-dashboards-2.x.repo -o /etc/yum.repos.d/opensearch-dashboards-2.x.repo

A continuación, comprueba la lista de repositorios disponibles en tu sistema. Deberías ver el repositorio ‘OpenSearch Dashboard 2.x’ disponible en la lista de repositorios.

sudo dnf repolist

Salida:

Ahora invoca el siguiente comando dnf para instalar el paquete OpenSearch Dashboards. Cuando se te solicite, introduce y para confirmar y pulsa ENTER para continuar.

sudo dnf install opensearch-dashboards

Durante la instalación, también se te pedirá que aceptes la clave GPG del repositorio OpenSearch Dashboards. Introduce y y pulsa ENTER para confirmar.

Una vez instalado OpenSearch Dashboards, ejecuta el siguiente comando systemctl para iniciar y activar el servicio ‘opensearch-dashboard’. OpenSearch Dashboard debería ejecutarse ahora con la configuración por defecto y debería estar habilitado, lo que significa que el servicio se iniciará automáticamente al arrancar el sistema.

sudo systemctl start opensearch-dashboards sudo systemctl enable opensearch-dashboards

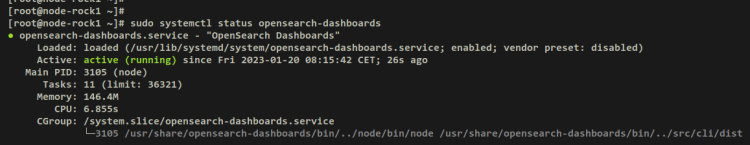

Verifica el servicio OpenSearch Dashboard para asegurarte de que se está ejecutando.

sudo systemctl status opensearch-dashboards

Deberías recibir una salida como ésta: el estado del servicio OpenSearch Dashboard es en ejecución y ahora también está habilitado y se ejecutará automáticamente al arrancar el sistema.

Ahora pasa al siguiente paso para configurar tu instalación de OpenSearch Dashboard.

Configurar los Paneles de OpenSearch

En este paso, configurarás los OpenSearch Dashboards en qué dirección IP y puerto debe ejecutarse el Open Search Dashboard, y también establecerás una conexión con el servidor OpenSearch.

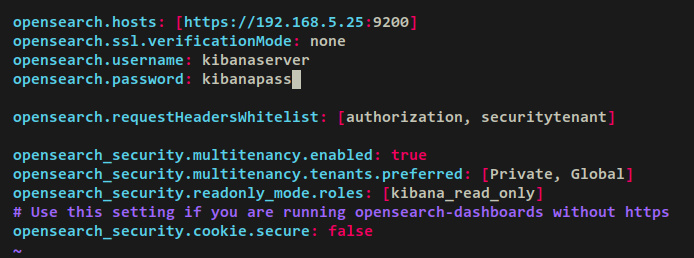

Abre el archivo de configuración del Panel de OpenSearch‘/etc/opensearch-dashboards/opensearch-dashboard.yml‘ utilizando el editor nano que aparece a continuación.

sudo nano /etc/opensearch-dashboards/opensearch-dashboard.yml

Descomenta y cambia los parámetros por defecto ‘server.port’ y‘server.host‘ con las siguientes líneas. Los Tableros OpenSearch por defecto se ejecutarán en el puerto‘5601‘, asegúrate de ajustar el parámetro ‘server.host’ con la dirección IP de tu servidor.

# OpenSearch Dashboards is served by a back end server. This setting specifies the port to use. server.port: 5601 # Specifies the address to which the OpenSearch Dashboards server will bind. IP addresses and host names are both valid values. # The default is 'localhost', which usually means remote machines will not be able to connect. # To allow connections from remote users, set this parameter to a non-loopback address. server.host: "192.168.5.25"

Pasa a la línea inferior de la configuración y cambia los detalles de los parámetros OpenSearch que se utilizan para conectar con el servidor OpenSearch. Asegúrate de cambiar los parámetros ‘opensearch.hosts‘,‘opensearch.username‘ y‘opensearch.password‘ con los detalles de tu servidor OpenSearch.

opensearch.hosts: [https://192.168.5.25:9200] opensearch.ssl.verificationMode: none opensearch.username: kibanaserver opensearch.password: kibanapass

Guarda el archivo y sal del editor cuando hayas terminado.

A continuación, ejecuta el siguiente comando systemctl para reiniciar el servicio OpenSearch Dashboards y aplicar los cambios.

sudo systemctl restart opensearch-dashboards

Con esto, los Paneles de OpenSearch deberían ejecutarse en la dirección IP«192.168.5.25» con el puerto«5601«. Además, el Panel OpenSearch se conectará al servidor OpenSearch con el usuario de detalles ‘kibanaserver’.

Acceder a los Tableros OpenSearch

Llegados a este punto, ya has terminado la instalación y configuración del Panel OpenSearch. Ahora vas a verificar la instalación del Panel OpenSearch accediendo a él a través del navegador web y verificando la conexión con el servidor OpenSearch a través de‘Dev Tools‘.

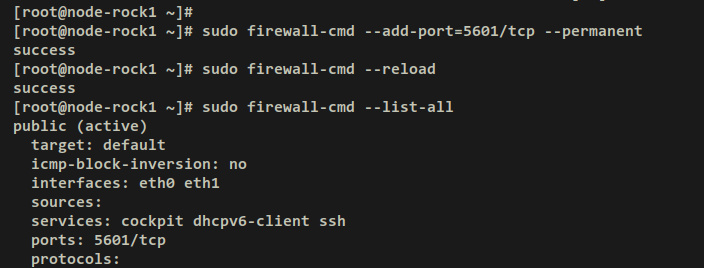

Antes de acceder a OpenSearch Dashboards, debes abrir el puerto 5601 en tu firewalld.

Invoca los siguientes comandos firewall-cmd para abrir el puerto TCP 5601. A continuación, recarga el firewalld para aplicar los cambios.

sudo firewall-cmd --add-port=5601/tcp --permanent sudo firewall-cmd --reload

A continuación, comprueba la lista de reglas en firewalld utilizando el comando siguiente. Deberías ver que el puerto 5601 está disponible en firewalld.

sudo firewall-cmd --list-all

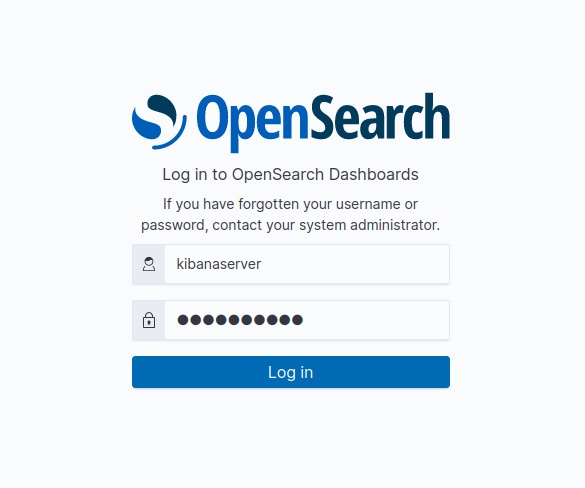

Ahora abre tu navegador web y visita la dirección IP de OpenSearch Dashboards con el puerto 5601 (es decir: http:192.168.5.25:5601). Ahora verás la página de inicio de sesión de OpenSearch Dashboards.

Introduce el nombre de usuario y la contraseña que has creado. En este ejemplo, el usuario es ‘kibanaserver’. A continuación, haz clic en el botón«Iniciar sesión» para confirmar e iniciar sesión en OpenSearch Dashboards.

Si lo consigues, aparecerá la siguiente página con el mensaje«Bienvenido a OpenSearch Dashboards«. Ahora puedes hacer clic en «Añadir datos» para añadir nuevos datos a tu servidor OpenSearch o hacer clic en » Explorar los míos» para una configuración posterior.

A continuación, para asegurarte de que los Cuadros de mando OpenSearch están conectados al servidor OpenSearch, sigue los siguientes pasos:

Haz clic en el menú de la izquierda, desplázate a la sección Gestión y haz clic en‘Herramientas de desarrollo‘.

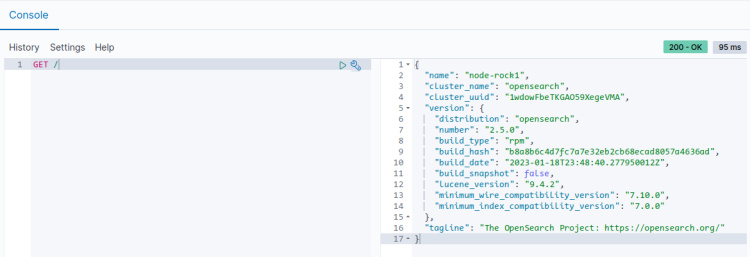

Ahora introduce la consulta ‘GET /’ en la consola y pulsa el botón de reproducción. Cuando lo consigas, deberías ver la salida en la parte derecha con información detallada sobre tu servidor OpenSearch. Además, podrás ver en la parte superior derecha el código HTTP‘200 – OK‘ que confirma que la consulta se ha ejecutado sin errores.

Con esto en mente, ya has instalado OpenSearch Dashboards en el servidor Linux Rocky mediante el paquete RPM. Además, has configurado OpenSearch Dashboards para que se conecte al servidor OpenSearch.

Conclusión

En este artículo, has instalado OpenSearch mediante RPM en el servidor Rocky Linux 9. También has asegurado OpenSearch con certificados TLS, has activado la autenticación y la autorización, y has configurado los usuarios en OpenSearch. Además, también has configurado y optimizado el servidor Rocky Linux para desplegar OpenSearch.

También has instalado los Dashboards de OpenSearch mediante RPM en el servidor Rocky Linux 9. Has configurado y conectado correctamente los OpenSearch Dashboards a OpenSearch Server con la autenticación activada y también has verificado correctamente la instalación de OpenSearch y OpenSearch Dashboards.

Con esta configuración, puedes explorar más sobre OpenSearch desplegando OpenSearch Cluster, configurando autenticación adicional y muchas cosas más. Puedes obtener más información sobre OpenSearch en la documentación oficial de OpenSearch.