Cómo configurar una VPN punto a punto con Tinc en Ubuntu 22.04

Tinc es un software VPN gratuito y de código abierto que puede utilizarse para crear redes VPN en malla. Es un demonio VPN pequeño y potente que puede instalarse en múltiples plataformas. Tinc utiliza encriptación y tunelización para crear una red privada segura entre varios hosts.

Tinc proporciona funciones adicionales como encriptación, compresión y enrutamiento automático en malla. Esto te permite crear redes privadas seguras y distribuidas entre servidores de distintas ubicaciones.

En este tutorial, configurarás un servidor VPN peer-to-peer con tinc utilizando varios servidores Ubuntu 22.04. Configurarás una VPN peer-to-peer con tres servidores diferentes. Cada servidor podrá conectarse mediante una conexión VPN segura.

Al final de este tutorial, verificarás la instalación de la VPN peer-to-peer con tinc para asegurarte de que cada servidor puede comunicarse entre sí a través de la conexión VPN interna segura.

Requisitos previos

Para completar este tutorial, debes tener los siguientes requisitos:

- Dos o más servidores Linux con el sistema operativo Ubuntu 22.04 server.

- Un usuario no root con privilegios de administrador sudo/root.

Este ejemplo utiliza tres servidores Ubuntu diferentes. A continuación se detallan los servidores:

Hostname Extrernal IP ------------------------------ tinc-ubuntu 192.168.5.30 client1 192.168.5.120 client2 192.168.5.122

Eso es todo. Cuando estos requisitos estén listos, puedes iniciar la instalación de Tinc en cada servidor.

Instalación de Tinc VPN

tinc es un pequeño y potente demonio de Red Privada Virtual (VPN) que puede instalarse en múltiples sistemas operativos como Linux, BSD, MacOS o incluso Windows. Tinc te permite crear una red VPN en malla sin depender de un nodo central. Tinc VPN utiliza el tunelado y la encriptación para crear una red privada segura entre hosts en Internet.

En este paso, instalarás el servidor VPN Tinc en todos tus servidores Ubuntu.

Por defecto, el paquete tinc está disponible en el repositorio de Ubuntu. Antes de empezar, actualiza y refresca el índice de paquetes de Ubuntu introduciendo el siguiente comando ‘apt update’.

sudo apt update

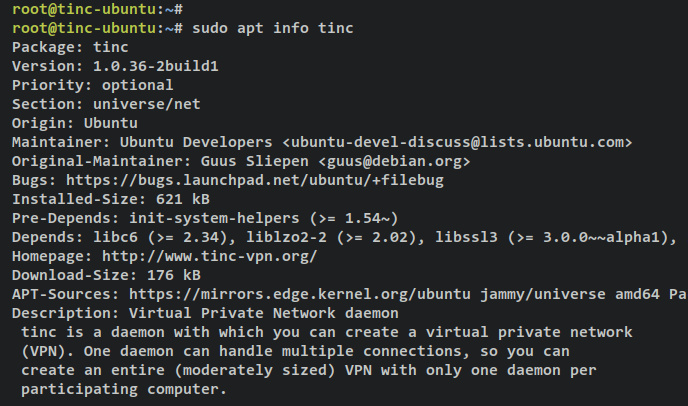

Comprueba el paquete‘tinc’ que está disponible en el repositorio de Ubuntu 22.04 utilizando el siguiente comando apt.

sudo apt info tinc

En el momento de escribir esto, el repositorio de Ubuntu 22.04 proporciona tinc v1.0.36.

Salida:

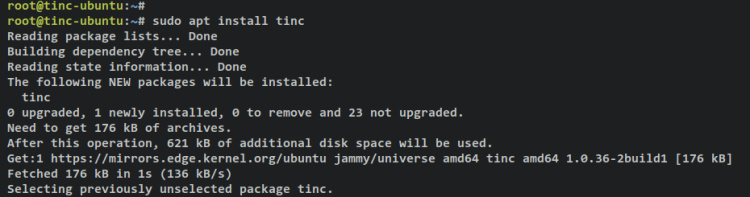

Instala el paquete‘tinc‘ introduciendo el siguiente comando ‘apt install’. Cuando se te solicite, introduce y para confirmar y pulsa ENTER para continuar.

sudo apt install tinc

Resultado:

Con la VPN tinc instalada, lo siguiente será configurar el cortafuegos ufw y abrir el puerto por defecto que utilizará tinc.

Configurar el cortafuegos UFW

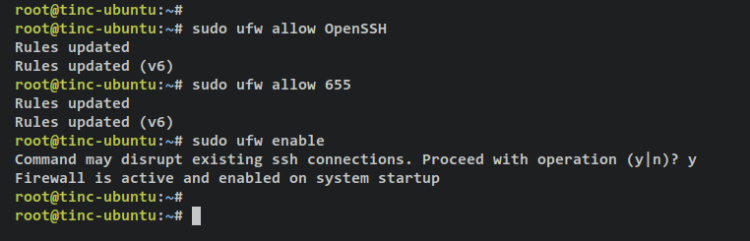

En este paso, configurarás el cortafuegos por defecto ufw en todos tus servidores Ubuntu. Añadirás el servicio OpenSSH, añadirás el puerto VPN de tinc y, a continuación, iniciarás y habilitarás el cortafuegos ufw.

En primer lugar, añade el servicio OpenSSH utilizando el comando ufw que aparece a continuación. La salida«Reglas actualizadas» confirma que se ha añadido la nueva regla a ufw.

sudo ufw allow OpenSSH

Añade el puerto 655 que utilizará tinc VPN introduciendo el siguiente comando.

sudo ufw allow 655

Ahora ejecuta el siguiente comando ufw para iniciar y habilitar el cortafuegos ufw. Cuando se te solicite, introduce y para confirmar y pulsa ENTER para continuar.

sudo ufw enable

El mensaje de salida«El cortafuegos está activo y habilitado al iniciar el sistema» confirma que el cortafuegos ufw se está ejecutando y está habilitado, lo que significa que ufw también se ejecutará automáticamente al iniciar el sistema.

Salida:

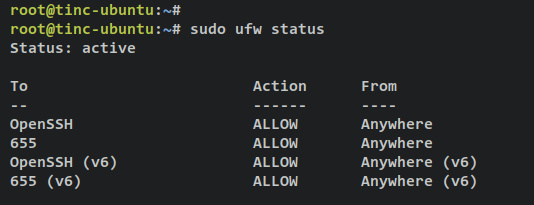

Por último, verifica el estado del cortafuegos ufw introduciendo el siguiente comando. La salida«Estado: activo» confirma que el cortafuegos se está ejecutando. Además, cualquier conexión al puerto 655 está permitida.

sudo ufw status

Salida:

Con la VPN tinc instalada y el cortafuegos ufw activado en todos los servidores, estás listo para establecer y configurar la VPN peer-to-peer entre estos servidores.

Configurar el servidor VPN tinc

En este paso, configurarás un servidor VPN peer-to-peer entre tres servidores Ubuntu diferentes mediante tinc VPN.

A continuación se muestra la lista de tareas que debes realizar en cada servidor:

- Crea un nuevo directorio que se utilizará para almacenar las configuraciones de tinc VPN y un nuevo directorio ‘hosts’ para almacenar las configuraciones detalladas de los hosts.

- Crea la configuración VPN de tinc‘tinc.conf‘ como configuración principal de tinc en cada servidor.

- Crea una configuración de host para cada servidor.

- Genera las claves públicas y privadas que utilizará tinc VPN.

- Crea scripts bash sencillos que se utilizarán para activar la interfaz VPN ‘ tinc-up‘ o desactivar la red VPN ‘tinc-down ‘. Además, debes hacer que esos scripts ‘ tinc-up‘ y ‘ tinc-down‘ sean ejecutables.

Teniendo esto en cuenta, ahora vamos a empezar a configurar el servidor VPN tinc.

Configurar el primer servidor: tinc-ubuntu

En primer lugar, vas a configurar tinc en el primer nodo/servidor‘tinc-ubuntu‘.

Ejecuta el siguiente comando para crear un nuevo directorio de proyecto VPN‘/etc/tinc/testVPN/‘. Además, dentro del directorio ‘/etc/tinc/testVPN/‘, crearás el directorio‘hosts‘.

Con el directorio ‘/etc/tinc/testVPN’, crearás un servidor VPN con el nombre‘testVPN‘.

mkdir -p /etc/tinc/testVPN/hosts

A continuación, crea un nuevo archivo de configuración VPN tinc ‘/etc/tinc/testVPN/tinc.conf ‘ utilizando el siguiente comando del editor nano.

nano /etc/tinc/testVPN/tinc.conf

Añade las siguientes líneas al archivo. Con estas configuraciones, nombrarás a este servidor como‘tinc_ubuntu‘ y establecerás el nombre de la interfaz para tinc VPN como‘tun0‘ y utilizarás IPv4.

Además, debes asegurarte de que el‘Nombre’ del nodo tinc VPN no debe utilizar ‘-‘ o menos. Puedes sustituir el ‘-‘ menos por el guión bajo ‘_’.

Name = tinc_ubuntu AddressFamily = ipv4 Interface = tun0

Guarda y sal del archivo ‘/etc/tinc/testVPN/tinc.conf‘ cuando hayas terminado.

A continuación, crea una nueva configuración de host‘/etc/tinc/testVPN/hosts/tinc_ubuntu‘ utilizando el siguiente comando del editor nano. Debes asegurarte de que el nombre del archivo de configuración del host debe coincidir con el ‘Nombre’ del host que definiste en el archivo ‘tinc.conf‘.

nano /etc/tinc/testVPN/hosts/tinc_ubuntu

Añade las siguientes líneas al archivo. La ‘Dirección‘ aquí es la dirección IP externa de este servidor. Y la ‘Subred‘ es una dirección IP interna que se utilizará para ejecutar la VPN tinc. Puedes cambiar y ajustar los detalles de la dirección IP con tu entorno.

Address = 192.168.5.30 Subnet = 10.0.0.1/32

Guarda y cierra el archivo‘/etc/tinc/testVPN/hosts/tinc_ubuntu ‘ cuando hayas terminado.

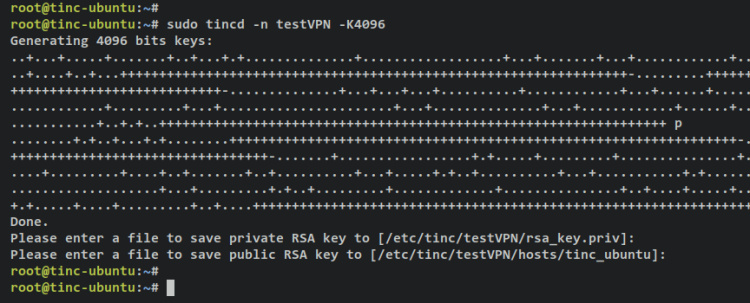

A continuación, ejecuta el siguiente comando‘tincd‘ para generar la clave pública y privada RSA. La clave pública RSA se almacenará automáticamente en el archivo de configuración del host «/etc/tinc/testVPN/hosts/tinc_ubuntu«, y la clave privada RSA se almacenará en«/etc/tinc/testVPN/rsa_key.priv«.

sudo tincd -n testVPN -K4096

Salida:

Una vez generada la clave pública y privada RSA, a continuación crearás un nuevo script bash que se utilizará para activar y desactivar la red VPN tinc.

Crea un nuevo script bash‘/etc/tinc/testVPN/tinc-up‘ utilizando el siguiente comando del editor nano. Este script se utilizará para activar la interfaz de red VPN tinc.

sudo nano /etc/tinc/testVPN/tinc-up

Añade las siguientes líneas al archivo. Asegúrate de cambiar la subred de la dirección IP que aparece a continuación con tu subred de red VPN definida en el archivo ‘tinc.conf’.

#!/bin/sh ip link set $INTERFACE up ip addr add 10.0.0.1/32 dev $INTERFACE ip route add 10.0.0.0/24 dev $INTERFACE

Guarda y cierra el archivo‘/etc/tinc/testVPN/tinc-up ‘ cuando hayas terminado.

Ahora crea un nuevo script bash ‘/etc/tinc/testVPN/tinc-down ‘ que se utilizará para desactivar la interfaz de red VPN de tinc.

sudo nano /etc/tinc/testVPN/tinc-down

Añade las siguientes líneas al archivo.

#!/bin/sh ip route del 10.0.0.0/24 dev $INTERFACE ip addr del 10.0.0.1/32 dev $INTERFACE ip link set $INTERFACE down

Guarda y cierra el archivo ‘ /etc/tinc/testVPN/tinc-down ‘ cuando hayas terminado.

Ahora ejecuta el comando chmod que aparece a continuación para que ambos scripts bash‘/etc/tinc/testVPN/tinc-up‘ y ‘/etc/tinc/testVPN/tinc-down ‘ sean ejecutables.

sudo chmod +x /etc/tinc/testVPN/tinc-*

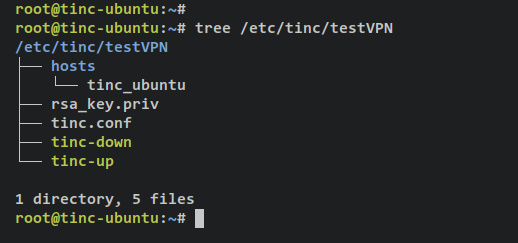

Ahora puedes verificar la lista de archivos del directorio ‘/etc/tinc/testVPN/’ mediante el siguiente comando tree.

tree /etc/tinc/testVPN/

Deberías recibir un resultado como éste:

Con esto, ya has terminado la configuración de la VPN tinc en el primer servidor ‘tinc-ubuntu’. A continuación, configurarás tinc VPN en los servidores ‘cliente1‘ y ‘cliente2‘.

Configuración del segundo servidor: cliente1

Ejecuta el siguiente comando para crear un nuevo directorio de proyecto VPN‘/etc/tinc/testVPN/‘. Además, dentro del directorio ‘ /etc/tinc/testVPN/‘, crearás el directorio‘hosts‘.

Con el directorio ‘ /etc/tinc/testVPN ‘, crearás un servidor VPN con el nombre‘testVPN‘.

mkdir -p /etc/tinc/testVPN/hosts

A continuación, crea un nuevo archivo de configuración VPN tinc ‘/etc/tinc/testVPN/tinc.conf ‘ utilizando el siguiente comando del editor nano.

nano /etc/tinc/testVPN/tinc.conf

Añade las siguientes líneas al archivo. Con estas configuraciones, nombrarás a este servidor como‘cliente1‘ y establecerás el nombre de la interfaz para tinc VPN como‘tun0‘ y utilizarás IPv4. Además, permitirás que tinc VPN ‘cliente1‘ se conecte a tinc VPN‘tinc_ubuntu‘ y‘cliente2‘.

Name = client1 AddressFamily = ipv4 Interface = tun0

ConnectTo = tinc_ubuntu

ConnectTo = client2

Guarda y sal del archivo ‘/etc/tinc/testVPN/tinc.conf ‘ cuando hayas terminado.

A continuación, crea una nueva configuración de host‘/etc/tinc/testVPN/hosts/client1‘ utilizando el siguiente comando del editor nano. Debes asegurarte de que el nombre del archivo de configuración del host debe coincidir con el ‘Nombre’ del host que definiste en el archivo‘tinc.conf‘.

sudo nano /etc/tinc/testVPN/hosts/client1

Añade las siguientes líneas al archivo. La ‘Dirección‘ aquí es la dirección IP externa de este servidor. Y la ‘Subred‘ es una dirección IP interna que se utilizará para ejecutar la VPN tinc. Puedes cambiar y ajustar los detalles de la dirección IP con tu entorno.

Address = 192.168.5.120 Subnet = 10.0.0.2/32

Guarda y cierra el archivo ‘/etc/tinc/testVPN/hosts/client1‘ cuando hayas terminado.

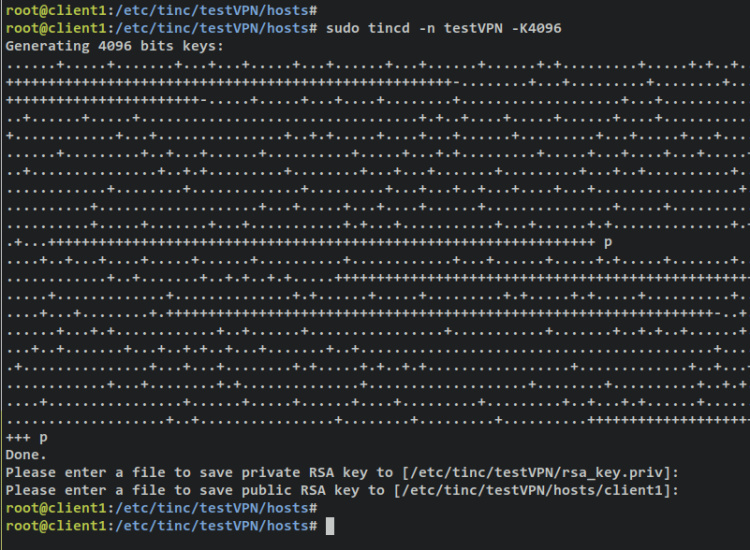

A continuación, ejecuta el siguiente comando ‘tincd’ para generar la clave pública y privada RSA. La clave pública RSA se almacenará automáticamente en el archivo de configuración del host ‘/etc/tinc/testVPN/hosts/client1’, y la clave privada RSA se almacenará en ‘/etc/tinc/testVPN/rsa_key.priv‘.

sudo tincd -n testVPN -K4096

Salida:

Una vez generada la clave pública y privada RSA, a continuación crearás un nuevo script bash que se utilizará para activar y desactivar la red VPN tinc.

Crea un nuevo script bash ‘/etc/tinc/testVPN/tinc-up‘ utilizando el siguiente comando del editor nano. Este script se utilizará para activar la interfaz de red VPN tinc.

sudo nano /etc/tinc/testVPN/tinc-up

Añade las siguientes líneas al archivo. Asegúrate de cambiar la subred de la dirección IP que aparece a continuación con tu subred de red VPN definida en el archivo ‘tinc.conf‘.

#!/bin/sh ip link set $INTERFACE up ip addr add 10.0.0.2/32 dev $INTERFACE ip route add 10.0.0.0/24 dev $INTERFACE

Guarda y cierra el archivo ‘/etc/tinc/testVPN/tinc-up ‘ cuando hayas terminado.

Crea ahora un nuevo script bash‘/etc/tinc/testVPN/tinc-down‘ que se utilizará para desactivar la interfaz de red VPN de tinc.

sudo nano /etc/tinc/testVPN/tinc-down

Añade las siguientes líneas al archivo.

#!/bin/sh ip route del 10.0.0.0/24 dev $INTERFACE ip addr del 10.0.0.2/32 dev $INTERFACE ip link set $INTERFACE down

Guarda y cierra el archivo ‘ /etc/tinc/testVPN/tinc-down ‘ cuando hayas terminado.

Ahora ejecuta el comando chmod que aparece a continuación para que ambos scripts bash ‘/etc/tinc/testVPN/tinc-up‘ y ‘/etc/tinc/testVPN/tinc-down ‘ sean ejecutables.

sudo chmod +x /etc/tinc/testVPN/tinc-*

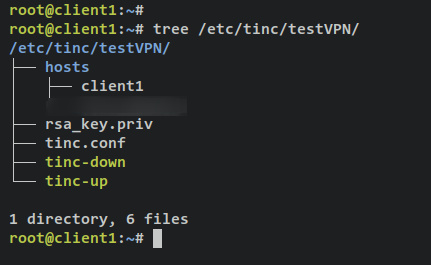

Ahora puedes verificar la lista de archivos del directorio‘/etc/tinc/testVPN/‘ en el nodo‘cliente1‘ mediante el siguiente comando de árbol.

tree /etc/tinc/testVPN/

Deberías recibir una salida como ésta:

Con esto, ya has terminado la configuración de tinc VPN en el segundo servidor‘cliente1′. A continuación, configurarás tinc VPN en el servidor ‘cliente2‘.

Configurar el tercer servidor: cliente2

Ejecuta el siguiente comando para crear un nuevo directorio de proyecto VPN ‘/etc/tinc/testVPN/‘. Además, dentro del directorio ‘ /etc/tinc/testVPN/‘, crearás el directorio‘hosts‘.

Con el directorio ‘/etc/tinc/testVPN‘, crearás un servidor VPN con el nombre‘testVPN‘.

mkdir -p /etc/tinc/testVPN/hosts

A continuación, crea un nuevo archivo de configuración VPN tinc ‘/etc/tinc/testVPN/tinc.conf ‘ utilizando el siguiente comando del editor nano.

nano /etc/tinc/testVPN/tinc.conf

Añade las siguientes líneas al archivo. Con estas configuraciones, nombrarás a este servidor como‘cliente2‘ y establecerás el nombre de la interfaz para tinc VPN como‘tun0‘ y utilizarás IPv4. Además, permitirás que tinc VPN ‘cliente2′ se conecte a tinc VPN‘tinc_ubuntu‘ y‘cliente1‘.

Name = client2 AddressFamily = ipv4 Interface = tun0

ConnectTo = tinc_ubuntu

ConnectTo = client1

Guarda y sal del archivo ‘/etc/tinc/testVPN/tinc.conf ‘ cuando hayas terminado.

A continuación, crea una nueva configuración de host‘/etc/tinc/testVPN/hosts/client2‘ utilizando el siguiente comando del editor nano. Debes asegurarte de que el nombre del archivo de configuración del host debe coincidir con el ‘Nombre’ del host que definiste en el archivo ‘tinc.conf‘.

sudo nano /etc/tinc/testVPN/hosts/client2

Añade las siguientes líneas al archivo. La ‘Dirección‘ aquí es la dirección IP externa de este servidor. Y la ‘Subred‘ es una dirección IP interna que se utilizará para ejecutar la VPN tinc. Puedes cambiar y ajustar los detalles de la dirección IP con tu entorno.

Address = 192.168.5.122 Subnet = 10.0.0.3/32

Guarda y cierra el archivo ‘/etc/tinc/testVPN/hosts/client2 ‘ cuando hayas terminado.

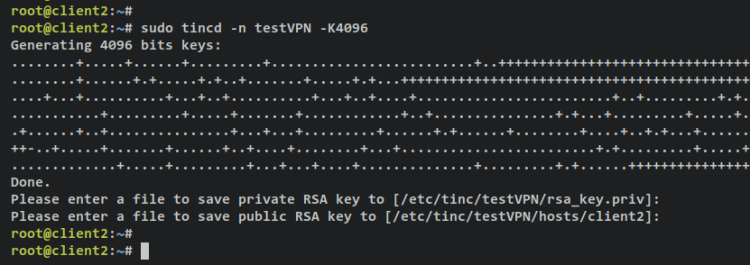

A continuación, ejecuta el siguiente comando ‘tincd’ para generar la clave pública y privada RSA. La clave pública RSA se almacenará automáticamente en el archivo de configuración del host‘/etc/tinc/testVPN/hosts/client2‘, y la clave privada RSA se almacenará en ‘/etc/tinc/testVPN/rsa_key.priv‘.

sudo tincd -n testVPN -K4096

Salida:

Una vez generada la clave pública y privada RSA, a continuación crearás un nuevo script bash que se utilizará para activar y desactivar la red VPN tinc.

Crea un nuevo script bash‘/etc/tinc/testVPN/tinc-up‘ utilizando el siguiente comando del editor nano. Este script se utilizará para activar la interfaz de red VPN tinc.

sudo nano /etc/tinc/testVPN/tinc-up

Añade las siguientes líneas al archivo. Asegúrate de cambiar la subred de la dirección IP que aparece a continuación con tu subred de red VPN definida en el archivo ‘tinc.conf‘.

#!/bin/sh ip link set $INTERFACE up ip addr add 10.0.0.3/32 dev $INTERFACE ip route add 10.0.0.0/24 dev $INTERFACE

Guarda y cierra el archivo ‘/etc/tinc/testVPN/tinc-up ‘ cuando hayas terminado.

Ahora crea un nuevo script bash ‘/etc/tinc/testVPN/tinc-down ‘ que se utilizará para desactivar la interfaz de red VPN de tinc.

sudo nano /etc/tinc/testVPN/tinc-down

Añade las siguientes líneas al archivo.

#!/bin/sh ip route del 10.0.0.0/24 dev $INTERFACE ip addr del 10.0.0.3/32 dev $INTERFACE ip link set $INTERFACE down

Guarda y cierra el archivo ‘ /etc/tinc/testVPN/tinc-down‘ cuando hayas terminado.

Ahora ejecuta el comando chmod que aparece a continuación para que ambos scripts bash ‘/etc/tinc/testVPN/tinc-up’ y‘/etc/tinc/testVPN/tinc-down‘ sean ejecutables.

sudo chmod +x /etc/tinc/testVPN/tinc-*

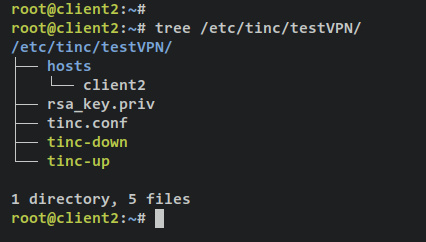

Ahora puedes verificar la lista de archivos del directorio ‘/etc/tinc/testVPN/‘ en el nodo‘client2‘ mediante el siguiente comando tree.

tree /etc/tinc/testVPN/

Deberías recibir una salida como ésta:

Con esto, ya has terminado la configuración de la VPN tinc en todos tus servidores Ubuntu. En el siguiente paso, intercambiarás la clave pública RSA almacenada en la configuración del host a cada servidor mediante scp (copia segura vía SSH).

Intercambio de claves entre hosts/servidores

En este paso, copiarás el archivo de configuración del host de cada servidor entre sí mediante SCP. Esto incluye la clave pública RSA que está almacenada en el archivo de configuración del host.

A continuación se detallan los archivos host que debes copiar:

- Copia el archivo host del servidor ‘ tinc-ubuntu ‘ a los servidores cliente1 y cliente2.

- Copia el archivo host del servidor ‘cliente1‘ a los servidores tinc-ubuntu y cliente2.

- Copia el archivo host del servidor ‘cliente2‘ a los servidores tinc-ubuntu y cliente1.

Y ya está.

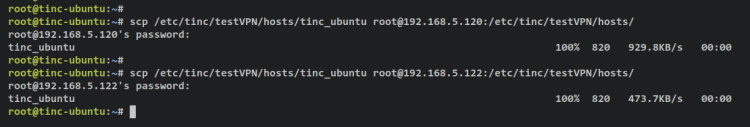

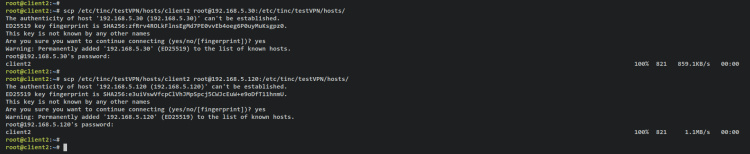

En el servidor ‘tinc-ubuntu ‘, ejecuta el siguiente comando scp para copiar el archivo host‘/etc/tinc/testVPN/hosts/tinc_ubuntu‘ a los servidores cliente1 y cliente2. El directorio de destino debe ser el directorio ‘ /etc/tinc/testVPN/hosts/‘.

scp /etc/tinc/testVPN/hosts/tinc_ubuntu [email protected]:/etc/tinc/testVPN/hosts/ scp /etc/tinc/testVPN/hosts/tinc_ubuntu [email protected]:/etc/tinc/testVPN/hosts/

Resultado:

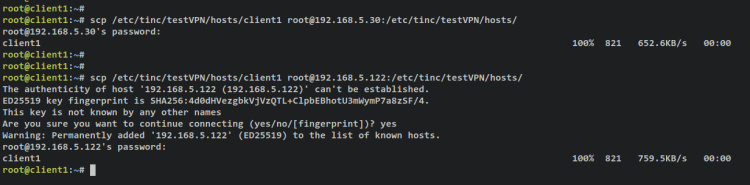

En el servidor«cliente1«, ejecuta el siguiente comando scp para copiar el archivo host «/etc/tinc/testVPN/hosts/cliente1» en los servidores tinc-ubuntu y cliente2. El directorio de destino debe ser el directorio ‘/etc/tinc/testVPN/hosts/‘.

scp /etc/tinc/testVPN/hosts/client1 [email protected]:/etc/tinc/testVPN/hosts/ scp /etc/tinc/testVPN/hosts/client1 [email protected]:/etc/tinc/testVPN/hosts/

Resultado:

En el servidor«cliente2«, ejecuta el siguiente comando scp para copiar el archivo host «/etc/tinc/testVPN/hosts/cliente2» en los servidores tinc-ubuntu y cliente2. El directorio de destino debe ser el directorio ‘ /etc/tinc/testVPN/hosts/‘.

scp /etc/tinc/testVPN/hosts/client2 [email protected]:/etc/tinc/testVPN/hosts/ scp /etc/tinc/testVPN/hosts/client2 [email protected]:/etc/tinc/testVPN/hosts/

Resultado:

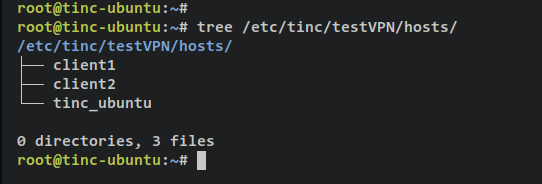

Con esto, verás tres archivos host en el directorio ‘/etc/tinc/testVPN/hosts/’ de cada servidor. Comprueba la lista de archivos en ‘/etc/tinc/testVPN/hosts/ ‘ utilizando el siguiente comando de árbol.

tree /etc/tinc/testVPN/hosts/

Resultado – Deberías ver el archivo host‘tinc_ubuntu‘,‘cliente1‘ y‘cliente2‘ en cada servidor.

Llegados a este punto, has configurado tinc VPN en todos los servidores y el archivo host y la clave pública RSA se han copiado en todos los servidores. Con esto, estás listo para verificar la instalación de tinc VPN para conexiones peer-to-peer entre varios nodos/servidores.

Probar el servidor VPN peer-to-peer

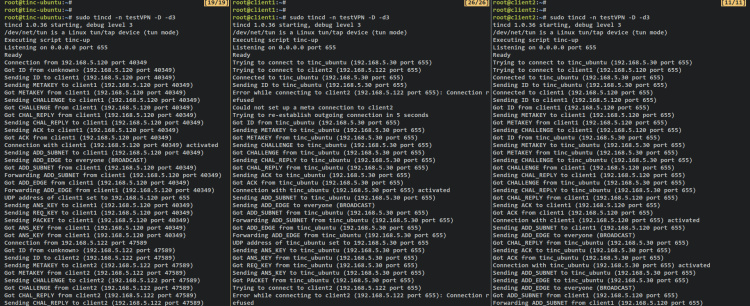

En este paso, verificarás la instalación VPN de tinc ejecutando tinc manualmente desde el comando y haciendo ping de un servidor a otro con la dirección IP local de la interfaz tun0 del servidor VPN de tinc.

Ejecuta el servidor VPN tinc en cada servidor utilizando el siguiente comando.

sudo tincd -n testVPN -D -d3

A continuación se muestra la salida detallada de tres servidores Ubuntu tinc-ubuntu, cliente1 y cliente2.

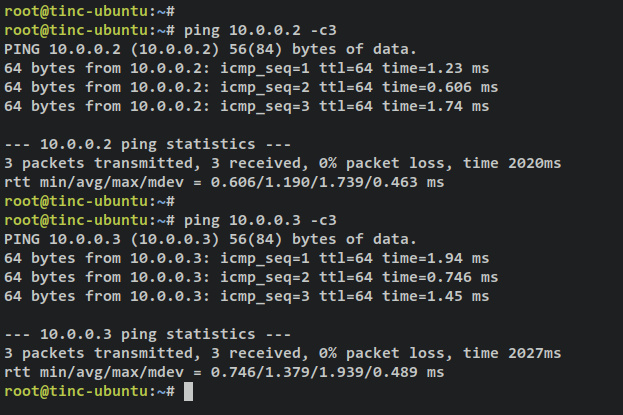

A continuación, abre una nueva sesión de terminal y conéctate al servidor «tinc-ubuntu». A continuación, ejecuta el comando ping a la dirección IP interna del cliente1 ‘10.0 .0.2′ y del cliente2 ‘10.0.0.3’.

ping 10.0.0.1 -c3 ping 10.0.0.2 -c3

Si tienes éxito, deberías obtener una respuesta de cada servidor.

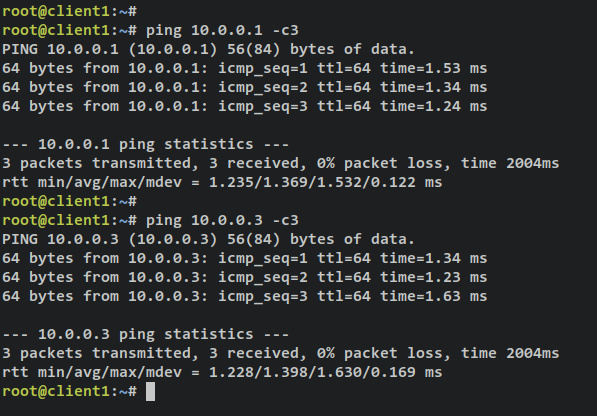

Ahora abre una nueva sesión de terminal y conéctate al servidor ‘cliente1’. A continuación, ejecuta el comando ping a la dirección IP interna de tinc-ubuntu ‘10.0.0.1’ y cliente2 ‘ 10.0.0.3′.

ping 10.0.0.1 -c3 ping 10.0.0.3 -c3

Si tienes éxito, deberías obtener una respuesta de cada servidor.

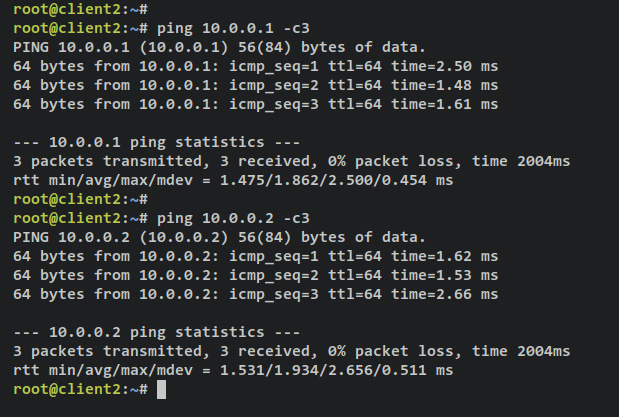

Por último, abre de nuevo la nueva sesión de terminal, conéctate al servidor ‘cliente2’. A continuación, ejecuta el comando ping a la dirección IP interna de tinc-ubuntu ‘10.0.0.1’ y cliente1 ‘ 10.0.0.2′.

ping 10.0.0.1 -c3 ping 10.0.0.2 -c3

Si lo consigues, deberías obtener una respuesta de cada servidor.

Ahora que cada servidor puede conectarse al otro a través de una dirección IP interna de tinc VPN. Esto significa que el despliegue de tinc VPN para crear un servidor VPN peer-to-peer ha finalizado y se ha realizado correctamente.

Vuelve a cada sesión de terminal y pulsa ‘Ctrl + \‘ en el terminal para el proceso de tinc VPN. En el siguiente paso, iniciarás y habilitarás tinc VPN como un servicio systemd.

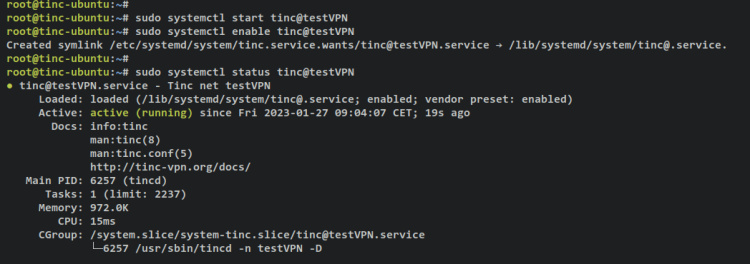

Iniciar y habilitar el servicio VPN de tinc

Ejecuta el siguiente comando systemctl para iniciar y habilitar el servicio VPN tinc. Asegúrate de ejecutar este comando en todos tus servidores Ubuntu. En este ejemplo, el nombre de la VPN es«testVPN«. Puedes cambiar este nombre por el que prefieras.

Con esto, el servidor VPN de tinc debería ejecutarse en segundo plano y también se iniciará automáticamente al arrancar el sistema.

sudo systemctl start tinc@testVPN sudo systemctl enable tinc@testVPN

Verifica el servicio VPN de tinc introduciendo el comando systemctl que se indica a continuación.

sudo systemctl status tinc@testVPN

Deberías recibir una salida como ésta – La salida‘active (running)‘ confirma que la VPN tinc se está ejecutando, mientras que la salida ‘...; enabled;…‘ confirma que la VPN tinc está habilitada y se ejecutará automáticamente al iniciar el sistema.

También puedes verificar la interfaz tun0 que crea el servidor VPN tinc. Introduce el siguiente comando ip en cada servidor para comprobar los detalles de la interfaz tun0.

ip addr show tun0

En el servidor‘tinc-ubuntu ‘, deberías ver la interfaz tun0 con la dirección IP 10.0.0.1. En la máquina ‘cliente1‘ deberías ver la interfaz tun0 con la dirección IP 10.0.0 .2. Por último, en la máquina » cliente2 «, deberías ver la interfaz tun0 con la dirección IP 10.0.0 .3.

Conclusión

En este tutorial, has aprendido a crear y configurar VPN peer-to-peer utilizando el servidor VPN tinc en servidores Ubuntu 22.04. Has aprendido procesos detallados para configurar la VPN tinc con un cortafuegos activado en varios servidores Ubuntu.

Tinc es un software de servidor VPN sencillo pero potente que se puede instalar en varios sistemas operativos. Puedes añadir más servidores/nodos a tu actual despliegue de VPN tinc. Además, puedes crear una VPN en malla sin depender de un nodo central.

Más información sobre el servidor VPN tinc en la documentación oficial de tinc.