El servidor perfecto – Ubuntu 20.04 con Apache, PHP, MariaDB, PureFTPD, BIND, Postfix, Dovecot e ISPConfig 3.2

Este tutorial muestra la instalación de un servidor de alojamiento web Ubuntu 20.04 (Focal Fossa) con Apache 2.4, Postfix, Dovecot, Bind y PureFTPD para prepararlo para la instalación de ISPConfig 3.2. El sistema resultante proporcionará un servidor web, de correo, de listas de correo, de DNS y de FTP.

ISPConfig es un panel de control de alojamiento web que te permite configurar los siguientes servicios a través de un navegador web: Servidor web Apache o Nginx, servidor de correo Postfix, servidor IMAP/POP3 Courier o Dovecot, MariaDB como sustituto de MySQL, servidor de nombres BIND o MyDNS, PureFTPd, SpamAssassin, ClamAV, y muchos más. Esta configuración cubre la instalación de Apache (en lugar de Nginx), BIND (en lugar de MyDNS) y Dovecot (en lugar de Courier).

1. Nota preliminar

En este tutorial, utilizo el nombre de host servidor1.ejemplo.com con la dirección IP 192.168.0.100 y la puerta de enlace 192.168.0.1 Estas configuraciones pueden ser diferentes en tu caso, por lo que tienes que sustituirlas cuando corresponda. Antes de seguir adelante, tienes que tener una instalación mínima básica de Ubuntu 20.04 como se explica en el tutorial.

Los comandos de este tutorial deben ejecutarse con permisos de root. Para evitar añadir sudo delante de cada comando, tendrás que convertirte en usuario root ejecutando

sudo -s

antes de continuar.

2. Edita /etc/apt/sources.list y actualiza tu instalación de Linux

Edita /etc/apt/sources.list. Comenta o elimina el CD de instalación del archivo y asegúrate de que los repositorios universo y multiverso están activados. Después debería tener este aspecto:

nano /etc/apt/sources.list

# See http://help.ubuntu.com/community/UpgradeNotes for how to upgrade to # newer versions of the distribution. deb http://de.archive.ubuntu.com/ubuntu focal main restricted # deb-src http://de.archive.ubuntu.com/ubuntu focal main restricted ## Major bug fix updates produced after the final release of the ## distribution. deb http://de.archive.ubuntu.com/ubuntu focal-updates main restricted # deb-src http://de.archive.ubuntu.com/ubuntu focal-updates main restricted ## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu ## team. Also, please note that software in universe WILL NOT receive any ## review or updates from the Ubuntu security team. deb http://de.archive.ubuntu.com/ubuntu focal universe # deb-src http://de.archive.ubuntu.com/ubuntu focal universe deb http://de.archive.ubuntu.com/ubuntu focal-updates universe # deb-src http://de.archive.ubuntu.com/ubuntu focal-updates universe ## N.B. software from this repository is ENTIRELY UNSUPPORTED by the Ubuntu ## team, and may not be under a free licence. Please satisfy yourself as to ## your rights to use the software. Also, please note that software in ## multiverse WILL NOT receive any review or updates from the Ubuntu ## security team. deb http://de.archive.ubuntu.com/ubuntu focal multiverse # deb-src http://de.archive.ubuntu.com/ubuntu focal multiverse deb http://de.archive.ubuntu.com/ubuntu focal-updates multiverse # deb-src http://de.archive.ubuntu.com/ubuntu focal-updates multiverse ## N.B. software from this repository may not have been tested as ## extensively as that contained in the main release, although it includes ## newer versions of some applications which may provide useful features. ## Also, please note that software in backports WILL NOT receive any review ## or updates from the Ubuntu security team. deb http://de.archive.ubuntu.com/ubuntu focal-backports main restricted universe multiverse # deb-src http://de.archive.ubuntu.com/ubuntu focal-backports main restricted universe multiverse ## Uncomment the following two lines to add software from Canonical's ## 'partner' repository. ## This software is not part of Ubuntu, but is offered by Canonical and the ## respective vendors as a service to Ubuntu users. # deb http://archive.canonical.com/ubuntu focal partner # deb-src http://archive.canonical.com/ubuntu focal partner deb http://de.archive.ubuntu.com/ubuntu focal-security main restricted # deb-src http://de.archive.ubuntu.com/ubuntu focal-security main restricted deb http://de.archive.ubuntu.com/ubuntu focal-security universe # deb-src http://de.archive.ubuntu.com/ubuntu focal-security universe deb http://de.archive.ubuntu.com/ubuntu focal-security multiverse # deb-src http://de.archive.ubuntu.com/ubuntu focal-security multiverse

A continuación, ejecuta

apt-get update

para actualizar la base de datos de paquetes apt y

apt-get upgrade

para instalar las últimas actualizaciones (si las hay). Si ves que se instala un nuevo kernel como parte de las actualizaciones, debes reiniciar el sistema después:

reboot

3. Cambia el shell por defecto

/bin/sh es un enlace simbólico a /bin/dash, pero nosotros necesitamos /bin/bash, no /bin/dash. Por lo tanto, hacemos lo siguiente

dpkg-reconfigure dash

¿Usar dash como shell por defecto del sistema (/bin/sh)? <– No

Si no haces esto, la instalación de ISPConfig fallará.

4. Desactivar AppArmor

AppArmor es una extensión de seguridad (similar a SELinux) que debería proporcionar una mayor seguridad. En mi opinión, no la necesitas para configurar un sistema seguro, y suele causar más problemas que ventajas (piensa en ello después de haber estado una semana solucionando problemas porque algún servicio no funcionaba como se esperaba, y luego descubres que todo estaba bien, sólo AppArmor estaba causando el problema). Por lo tanto, lo deshabilito (esto es imprescindible si quieres instalar ISPConfig más adelante).

Podemos deshabilitarlo así:

service apparmor stop

update-rc.d -f apparmor remove

apt-get remove apparmor apparmor-utils

5. Sincronizar el reloj del sistema

Es una buena idea sincronizar el reloj del sistema con un servidor NTP( protocolo de tiempo dered) a través de Internet cuando se ejecuta un servidor físico. En caso de que ejecutes un servidor virtual, debes omitir este paso. Sólo tienes que ejecutar

apt-get -y install ntp

y la hora de tu sistema estará siempre sincronizada.

6. Instalar Postfix, Dovecot, MariaDB, rkhunter y binutils

Para instalar Postfix, tenemos que asegurarnos de que sendmail no está instalado y en ejecución. Para detener y eliminar sendmail ejecuta este comando:

service sendmail stop; update-rc.d -f sendmail remove

El mensaje de error:

Failed to stop sendmail.service: Unit sendmail.service not loaded.

Está bien, sólo significa que sendmail no estaba instalado, por lo que no había nada que eliminar.

Ahora podemos instalar Postfix, Dovecot, MariaDB (como sustituto de MySQL), rkhunter y binutils con un solo comando:

apt-get -y install postfix postfix-mysql postfix-doc mariadb-client mariadb-server openssl getmail4 rkhunter binutils dovecot-imapd dovecot-pop3d dovecot-mysql dovecot-sieve sudo patch

Se te harán las siguientes preguntas:

General type of mail configuration: <-- Internet Site

System mail name: <-- server1.example.com

Es importante que utilices un subdominio como «nombre de correo del sistema», como servidor1.ejemplo.com o servidor1.sudominio.com, y no un dominio que quieras utilizar como dominio de correo electrónico (por ejemplo, sudominio.tld) más adelante.

A continuación, abre los puertos TLS/SSL y de envío en Postfix:

nano /etc/postfix/master.cf

Descomenta las secciones de envío y smtps de la siguiente manera – añade la línea -o smtpd_client_restrictions=permit_sasl_authenticated,reject a ambas secciones y deja todo lo demás comentado:

[...] submission inet n - y - - smtpd -o syslog_name=postfix/submission -o smtpd_tls_security_level=encrypt -o smtpd_sasl_auth_enable=yes

-o smtpd_tls_auth_only=yes -o smtpd_client_restrictions=permit_sasl_authenticated,reject # -o smtpd_reject_unlisted_recipient=no # -o smtpd_client_restrictions=$mua_client_restrictions # -o smtpd_helo_restrictions=$mua_helo_restrictions # -o smtpd_sender_restrictions=$mua_sender_restrictions # -o smtpd_recipient_restrictions=permit_sasl_authenticated,reject # -o milter_macro_daemon_name=ORIGINATING smtps inet n - y - - smtpd -o syslog_name=postfix/smtps -o smtpd_tls_wrappermode=yes -o smtpd_sasl_auth_enable=yes -o smtpd_client_restrictions=permit_sasl_authenticated,reject # -o smtpd_reject_unlisted_recipient=no # -o smtpd_client_restrictions=$mua_client_restrictions # -o smtpd_helo_restrictions=$mua_helo_restrictions # -o smtpd_sender_restrictions=$mua_sender_restrictions # -o smtpd_recipient_restrictions=permit_sasl_authenticated,reject # -o milter_macro_daemon_name=ORIGINATING [...]

NOTA: Los espacios en blanco delante de las líneas «-o …. «son importantes.

Reinicia después Postfix:

service postfix restart

Queremos que MySQL escuche en todas las interfaces, no sólo en localhost. Por tanto, editamos /etc/mysql/mariadb.conf.d/50-server.cnf y comentamos la línea bind-address = 127.0.0.1:

nano /etc/mysql/mariadb.conf.d/50-server.cnf

[...] # Instead of skip-networking the default is now to listen only on # localhost which is more compatible and is not less secure. #bind-address = 127.0.0.1

[...]

Ahora establecemos una contraseña de root en MariaDB. Ejecuta:

mysql_secure_installation

Se te harán estas preguntas:

Enter current password for root (enter for none): <-- press enter

Set root password? [Y/n] <-- y

New password: <-- Enter the new MariaDB root password here

Re-enter new password: <-- Repeat the password

Remove anonymous users? [Y/n] <-- y

Disallow root login remotely? [Y/n] <-- y

Reload privilege tables now? [Y/n] <-- y

Establece el método de autenticación de la contraseña en MariaDB como nativo para que podamos usar PHPMyAdmin más adelante para conectarnos como usuario root:

echo "update mysql.user set plugin = 'mysql_native_password' where user='root';" | mysql -u root

Edita el archivo /etc/mysql/debian.cnf y establece allí la contraseña de root de MYSQL / MariaDB dos veces en las filas que empiezan por password.

nano /etc/mysql/debian.cnf

La contraseña raíz de MySQL que hay que añadir se muestra en rojo. En este ejemplo, la contraseña es «howtoforge». Sustituye la palabra «howtoforge» por la contraseña que hayas establecido para el usuario raíz de MySQL con el comando mysql_secure_installation.

# Automatically generated for Debian scripts. DO NOT TOUCH!

[client]

host = localhost

user = root

password = howtoforge

socket = /var/run/mysqld/mysqld.sock

[mysql_upgrade]

host = localhost

user = root

password = howtoforge

socket = /var/run/mysqld/mysqld.sock

basedir = /usr

Abre el archivo /etc/security/limits.conf con un editor

nano /etc/security/limits.conf

y añade estas líneas al final del archivo.

mysql soft nofile 65535

mysql hard nofile 65535

A continuación, crea un nuevo directorio /etc/systemd/system/mysql.service.d/ con el comando mkdir

mkdir /etc/systemd/system/mysql.service.d/

y añade un nuevo archivo dentro:

nano /etc/systemd/system/mysql.service.d/limits.conf

pega las siguientes líneas en ese archivo:

[Service]

LimitNOFILE=infinity

Guarda el archivo y cierra el editor nano.

Luego recargamos systemd y reiniciamos MariaDB:

systemctl daemon-reload

service mariadb restart

Ahora comprueba que la red está activada. Ejecuta

netstat -tap | grep mysql

El resultado debería ser el siguiente:

root@server1:~# netstat -tap | grep mysql

tcp6 0 0 [::]:mysql [::]:* LISTEN 51836/mysqld

root@server1:~#

7. Instalar Amavisd-new, SpamAssassin y Clamav

Para instalar amavisd-new, SpamAssassin, y ClamAV, ejecutamos

apt-get -y install amavisd-new spamassassin clamav clamav-daemon unzip bzip2 arj nomarch lzop cabextract apt-listchanges libnet-ldap-perl libauthen-sasl-perl clamav-docs daemon libio-string-perl libio-socket-ssl-perl libnet-ident-perl zip libnet-dns-perl postgrey

La configuración de ISPConfig 3 utiliza amavisd que carga la biblioteca de filtros de SpamAssassin internamente, por lo que podemos detener SpamAssassin para liberar algo de RAM:

service spamassassin stop

update-rc.d -f spamassassin remove

Para iniciar ClamAV utiliza:

freshclam

service clamav-daemon start

El siguiente error puede ser ignorado en la primera ejecución de freshclam.

ERROR: /var/log/clamav/freshclam.log is locked by another process

ERROR: Problem with internal logger (UpdateLogFile = /var/log/clamav/freshclam.log).

8. Instala Apache, PHP, phpMyAdmin, FCGI, SuExec, Pear

Apache 2.4, PHP 7.4, phpMyAdmin, FCGI, suExec y Pear se pueden instalar de la siguiente manera:

apt-get -y install apache2 apache2-doc apache2-utils libapache2-mod-php php7.4 php7.4-common php7.4-gd php7.4-mysql php7.4-imap phpmyadmin php7.4-cli php7.4-cgi libapache2-mod-fcgid apache2-suexec-pristine php-pear libruby libapache2-mod-python php7.4-curl php7.4-intl php7.4-pspell php7.4-sqlite3 php7.4-tidy php7.4-xmlrpc php7.4-xsl memcached php-memcache php-imagick php7.4-zip php7.4-mbstring php-soap php7.4-soap php7.4-opcache php-apcu php7.4-fpm libapache2-reload-perl

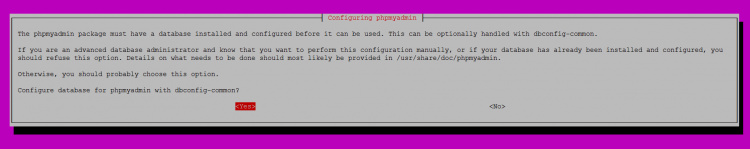

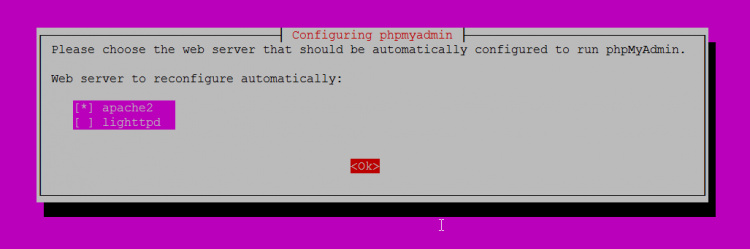

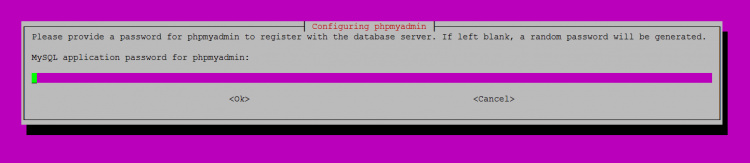

Verás la siguiente pregunta:

Web server to reconfigure automatically: <-- apache2

Configure database for phpmyadmin with dbconfig-common? <-- Yes

MySQL application password for phpmyadmin: <-- Press enter

A continuación, ejecuta el siguiente comando para activar los módulos de Apache suexec, rewrite, ssl, actions e include (además de dav, dav_fs y auth_digest si quieres utilizar WebDAV):

a2enmod suexec rewrite ssl actions include cgi alias proxy_fcgi

a2enmod dav_fs dav auth_digest headers

Para garantizar que el servidor no pueda ser atacado a través de la vulnerabilidad HTTPOXY, desactivaré la cabecera HTTP_PROXY en apache de forma global. Crea un nuevo archivo httpoxy.conf con nano:

nano /etc/apache2/conf-available/httpoxy.conf

Pega este contenido en el archivo:

<IfModule mod_headers.c>

RequestHeader unset Proxy early

</IfModule>

Habilita el archivo de configuración ejecutando:

a2enconf httpoxy

Reinicia después Apache:

service apache2 restart

Si quieres alojar archivos Ruby con la extensión .rb en tus sitios web creados a través de ISPConfig, debes comentar la línea application/x-ruby rb en /etc/mime.types:

nano /etc/mime.types

[...] #application/x-ruby rb [...]

(Esto es necesario sólo para los archivos . rb; los archivos Ruby con la extensión .rbx funcionan de forma inmediata).

Reinicia después Apache:

service apache2 restart

9. Instalar Let’s Encrypt

ISPConfig 3.2 tiene soporte incorporado para la Autoridad de Certificados SSL gratuita Let’s Encrypt. La función Let’s Encrypt te permite crear certificados SSL gratuitos para tu sitio web en ISPConfig.

Ahora añadiremos el soporte para Let’s encrypt.

apt-get install certbot

10. Instalar Mailman

ISPConfig te permite gestionar (crear/modificar/borrar) listas de correo Mailman. Si quieres hacer uso de esta función, instala Mailman como sigue:

apt-get -y install mailman

Selecciona al menos un idioma, por ejemplo

Idiomas a soportar: <– es (inglés)

Falta la lista de sitios <– Ok

El error‘El trabajo para mailman.service falló porque el proceso de control salió con el código de error.‘ puede ser ignorado por ahora.

Antes de poder iniciar Mailman, hay que crear una primera lista de correo llamada mailman:

newlist mailman

root@server1:~# newlist mailman

Introduce el correo electrónico de la persona que dirige la lista:<– dirección de correo electrónico del administrador, por ejemplo [email protected]

Contraseña inicial de mailman:<– contraseña de administrador de la lista mailman

Para terminar de crear tu lista de correo, debes editartu archivo /etc/aliases (o su equivalente en

) añadiendo las siguientes líneas, y posiblemente ejecutando el programa

`newaliases’:

## lista de correo mailman

mailman: «|/var/lib/mailman/mail/mailman post mailman»

mailman-admin:»|/var/lib/mailman/mail/mailman admin mailman»

mailman-bounces:»|/var/lib/mailman/mail/mailman bounces mailman»

mailman-confirm: «|/var/lib/mailman/mail/mailman confirm mailman»

mailman-join:»|/var/lib/mailman/mailman join mailman»

mailman-leave:»|/var/lib/mailman/mailman leave mailman»

mailman-owner:»|/var/lib/mailman/mailman owner mailman»

mailman-request:»|/var/lib/mailman/mail/mailman request mailman»

mailman-subscribe: «|/var/lib/mailman/mail/mailman subscribe mailman»

mailman-unsubscribe:»|/var/lib/mailman/mailman unsubscribe mailman»

Pulsa enter para notificar al propietario de mailman…<– ENTER

root@server1:~#

Abre después /etc/aliases…

nano /etc/aliases

… y añade las siguientes líneas:

[...]

## mailman mailing list

mailman: "|/var/lib/mailman/mail/mailman post mailman"

mailman-admin: "|/var/lib/mailman/mail/mailman admin mailman"

mailman-bounces: "|/var/lib/mailman/mail/mailman bounces mailman"

mailman-confirm: "|/var/lib/mailman/mail/mailman confirm mailman"

mailman-join: "|/var/lib/mailman/mail/mailman join mailman"

mailman-leave: "|/var/lib/mailman/mail/mailman leave mailman"

mailman-owner: "|/var/lib/mailman/mail/mailman owner mailman"

mailman-request: "|/var/lib/mailman/mail/mailman request mailman"

mailman-subscribe: "|/var/lib/mailman/mail/mailman subscribe mailman"

mailman-unsubscribe: "|/var/lib/mailman/mail/mailman unsubscribe mailman"

Ejecuta

newaliases

después y reinicia Postfix:

service postfix restart

Por último, debemos habilitar la configuración de Mailman Apache:

ln -s /etc/mailman/apache.conf /etc/apache2/conf-available/mailman.conf

Esto define el alias /cgi-bin/mailman/ para todos los vhosts de Apache, lo que significa que puedes acceder a la interfaz de administración de Mailman para una lista en http://<vhost>/cgi-bin/mailman/admin/<listname>, y la página web para los usuarios de una lista de correo puede encontrarse en http://<vhost>/cgi-bin/mailman/listinfo/<listname>.

En http://<vhost>/pipermail puedes encontrar los archivos de las listas de correo.

Activa la configuración con:

a2enconf mailman

Reinicia después Apache:

service apache2 restart

A continuación, inicia el demonio Mailman:

service mailman start

11. Instalar PureFTPd y Quota

Puedes instalar PureFTPd y Quota con el siguiente comando:

apt-get -y install pure-ftpd-common pure-ftpd-mysql quota quotatool

Edita el archivo /etc/default/pure-ftpd-common…

nano /etc/default/pure-ftpd-common

… y asegúrate de que el modo de inicio está configurado como independiente y establece VIRTUALCHROOT=true:

[...] STANDALONE_OR_INETD=standalone [...] VIRTUALCHROOT=true [...]

Ahora configuramos PureFTPd para permitir sesiones FTP y TLS. El FTP es un protocolo muy inseguro porque todas las contraseñas y todos los datos se transfieren en texto claro. Al utilizar TLS, toda la comunicación puede ser encriptada, lo que hace que el FTP sea mucho más seguro.

Si quieres permitir sesiones FTP y TLS, ejecuta

echo 1 > /etc/pure-ftpd/conf/TLS

Para utilizar TLS, debemos crear un certificado SSL. Yo lo creo en /etc/ssl/privado/, por lo que primero creo ese directorio:

mkdir -p /etc/ssl/private/

Después, podemos generar el certificado SSL de la siguiente manera

openssl req -x509 -nodes -days 7300 -newkey rsa:2048 -keyout /etc/ssl/private/pure-ftpd.pem -out /etc/ssl/private/pure-ftpd.pem

Nombre del país (código de 2 letras) [AU]: <– Introduce el nombre de tu país (por ejemplo, «DE»).

Nombre del Estado o Provincia (nombre completo) [Algún Estado]:<– Introduce el nombre de tu Estado o Provincia.

Nombre de la localidad (por ejemplo, ciudad) []:<– Introduce tu Ciudad.

Nombre de la organización (por ejemplo, empresa) [Internet Widgits Pty Ltd]:<– Introduce el nombre de tu organización (por ejemplo, el nombre de tu empresa).

Nombre de la unidad organizativa (por ejemplo, sección) []:<– Introduce el Nombre de tu Unidad Organizativa (por ejemplo, «Departamento de TI»).

Nombre común (por ejemplo, TU nombre) []:<– Introduce el nombre de dominio completo del sistema (por ejemplo, «servidor1.ejemplo.com»).

Dirección de correo electrónico []:<– Introduce tu dirección de correo electrónico.

Cambia los permisos del certificado SSL:

chmod 600 /etc/ssl/private/pure-ftpd.pem

A continuación, reinicia PureFTPd:

service pure-ftpd-mysql restart

Edita /etc/fstab. El mío tiene este aspecto (he añadido ,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 a la partición con el punto de montaje /):

nano /etc/fstab

# /etc/fstab: static file system information.

#

# Use 'blkid' to print the universally unique identifier for a

# device; this may be used with UUID= as a more robust way to name devices

# that works even if disks are added and removed. See fstab(5).

#

# <file system> <mount point> <type> <options> <dump> <pass>

/dev/mapper/server1--vg-root / ext4 errors=remount-ro,usrjquota=quota.user,grpjquota=quota.group,jqfmt=vfsv0 0 1

/dev/mapper/server1--vg-swap_1 none swap sw 0 0

/dev/fd0 /media/floppy0 auto rw,user,noauto,exec,utf8 0 0

Para activar la cuota, ejecuta estos comandos:

mount -o remount /

quotacheck -avugm

quotaon -avug

Que mostrarán la siguiente salida:

root@server1:/tmp# quotacheck -avugm

quotacheck: Scanning /dev/mapper/server1--vg-root [/] done

quotacheck: Cannot stat old user quota file //quota.user: No such file or directory. Usage will not be subtracted.

quotacheck: Cannot stat old group quota file //quota.group: No such file or directory. Usage will not be subtracted.

quotacheck: Cannot stat old user quota file //quota.user: No such file or directory. Usage will not be subtracted.

quotacheck: Cannot stat old group quota file //quota.group: No such file or directory. Usage will not be subtracted.

quotacheck: Checked 13602 directories and 96597 files

quotacheck: Old file not found.

quotacheck: Old file not found.

root@server1:/tmp# quotaon -avug

/dev/mapper/server1--vg-root [/]: group quotas turned on

/dev/mapper/server1--vg-root [/]: user quotas turned on

12. Instalar el servidor DNS BIND

BIND se puede instalar de la siguiente manera:

apt-get -y install bind9 dnsutils haveged

Habilita e inicia el demonio haveged:

systemctl enable haveged

systemctl start haveged

13. Instalar Vlogger, Webalizer, AWStats y GoAccess

Vlogger, Webalizer y AWStats pueden instalarse de la siguiente manera:

apt-get -y install vlogger webalizer awstats geoip-database libclass-dbi-mysql-perl

Instalar la última versión de GoAccess directamente desde el repositorio de GoAccess:

echo "deb https://deb.goaccess.io/ $(lsb_release -cs) main" | sudo tee -a /etc/apt/sources.list.d/goaccess.list

wget -O - https://deb.goaccess.io/gnugpg.key | sudo apt-key --keyring /etc/apt/trusted.gpg.d/goaccess.gpg add -

sudo apt-get update

sudo apt-get install goaccess

Abre después /etc/cron.d/awstats…

nano /etc/cron.d/awstats

… y comenta todo lo que hay en ese archivo:

#MAILTO=root #*/10 * * * * www-data [ -x /usr/share/awstats/tools/update.sh ] && /usr/share/awstats/tools/update.sh # Generate static reports: #10 03 * * * www-data [ -x /usr/share/awstats/tools/buildstatic.sh ] && /usr/share/awstats/tools/buildstatic.sh

14. Instalar Jailkit

Jailkit se utiliza para encarcelar a los usuarios de la shell y los cronjobs en ISPConfig. Instala jailkit con apt:

apt-get -y install jailkit

15. Instalar fail2ban y UFW

Esto es opcional pero se recomienda porque el monitor de ISPConfig intenta mostrar el registro:

apt-get -y install fail2ban

Para que fail2ban monitorice PureFTPd y Dovecot, crea el archivo /etc/fail2ban/jail.local:

nano /etc/fail2ban/jail.local

[pure-ftpd]

enabled = true

port = ftp

filter = pure-ftpd

logpath = /var/log/syslog

maxretry = 3

[dovecot]

enabled = true

filter = dovecot

action = iptables-multiport[name=dovecot-pop3imap, port="pop3,pop3s,imap,imaps", protocol=tcp]

logpath = /var/log/mail.log

maxretry = 5

[postfix]

enabled = true

port = smtp

filter = postfix

logpath = /var/log/mail.log

maxretry = 3

Reinicia fail2ban después:

service fail2ban restart

Para instalar el cortafuegos UFW, ejecuta este comando apt:

apt-get install ufw

16. Instalar Roundcube Webmail

Para instalar Roundcube Webmail, ejecuta:

apt-get -y install roundcube roundcube-core roundcube-mysql roundcube-plugins roundcube-plugins-extra javascript-common libjs-jquery-mousewheel php-net-sieve tinymce

El instalador puede hacer las siguientes preguntas:

Configure database for roundcube with dbconfig-common? <-- Yes

MySQL application password for roundcube: <-- Press enter

No te preocupes si no te aparecen estas preguntas y una advertencia sobre el script ucf, no pasa nada.

La advertencia sobre el ucf que te aparecerá en el intérprete de comandos puede ser ignorada, no tiene ningún impacto negativo en la instalación.

A continuación, edita el archivo de configuración de RoundCube apache

nano /etc/apache2/conf-enabled/roundcube.conf

y elimina el # delante de la línea Alias, luego añade la segunda línea Alias para /webmail y añade la línea «AddType application/x-httpd-php .php» justo después de la línea «<Directory /var/lib/roundcube>»:

# Those aliases do not work properly with several hosts on your apache server

# Uncomment them to use it or adapt them to your configuration

Alias /roundcube /var/lib/roundcube

Alias /webmail /var/lib/roundcube [...] <Directory /var/lib/roundcube> AddType application/x-httpd-php .php [...]

Y reinicia apache

service apache2 restart

A continuación, edita el archivo de configuración RoundCube config.inc.php

nano /etc/roundcube/config.inc.php

y cambia el host por defecto a localhost

$config['default_host'] = 'localhost';

y el servidor SMTP a

$config['smtp_server'] = 'localhost';

y

$config['smtp_port'] = 25;

Esto evita que Roundcube muestre el campo de entrada del nombre del servidor en el formulario de acceso.

17. Instalar ISPConfig 3.2

Aquí utilizaremos la versión estable de ISPConfig 3.2.

cd /tmp

wget -O ispconfig.tar.gz https://www.ispconfig.org/downloads/ISPConfig-3-stable.tar.gz

tar xfz ispconfig.tar.gz

cd ispconfig3*/install/

El siguiente paso es ejecutar

php -q install.php

Esto iniciará el instalador de ISPConfig 3. El instalador configurará todos los servicios como Postfix, Dovecot, etc. por ti.

# php -q install.php

--------------------------------------------------------------------------------

_____ ___________ _____ __ _ ____

|_ _/ ___| ___ \ / __ \ / _(_) /__ \

| | \ `--.| |_/ / | / \/ ___ _ __ | |_ _ __ _ _/ /

| | `--. \ __/ | | / _ \| '_ \| _| |/ _` | |_ |

_| |_/\__/ / | | \__/\ (_) | | | | | | | (_| | ___\ \

\___/\____/\_| \____/\___/|_| |_|_| |_|\__, | \____/

__/ |

|___/

--------------------------------------------------------------------------------

>> Initial configuration

Operating System: Ubuntu 20.04.1 LTS (Focal Fossa)

Following will be a few questions for primary configuration so be careful.

Default values are in [brackets] and can be accepted with <ENTER>.

Tap in "quit" (without the quotes) to stop the installer.

Select language (en,de) [en]: <-- Hit Enter

Installation mode (standard,expert) [standard]: <-- Hit Enter

Full qualified hostname (FQDN) of the server, eg server1.domain.tld [server1.canomi.com]: <-- Hit Enter

MySQL server hostname [localhost]: <-- Hit Enter

MySQL server port [3306]: <-- Hit Enter

MySQL root username [root]: <-- Hit Enter

MySQL root password []: <-- Enter your MySQL root password

MySQL database to create [dbispconfig]: <-- Hit Enter

MySQL charset [utf8]: <-- Hit Enter

Configuring Postgrey

Configuring Postfix

Generating a 4096 bit RSA private key

.......................................................................++

........................................................................................................................................++

writing new private key to 'smtpd.key'

-----

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

State or Province Name (full name) [Some-State]: <-- Enter the name of the state

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) []: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit Enter

Configuring Mailman

Configuring Dovecot

Configuring Spamassassin

Configuring Amavisd

Configuring Getmail

Configuring BIND

Configuring Jailkit

Configuring Pureftpd

Configuring Apache

Configuring vlogger

Configuring Metronome XMPP Server

writing new private key to 'localhost.key'

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) [server1.canomi.com]: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit Enter

Configuring Ubuntu Firewall

Configuring Fail2ban

[INFO] service OpenVZ not detected

Configuring Apps vhost

Installing ISPConfig

ISPConfig Port [8080]:

Admin password [admin]:

Do you want a secure (SSL) connection to the ISPConfig web interface (y,n) [y]: <-- Hit Enter

Generating RSA private key, 4096 bit long modulus

.......................++

................................................................................................................................++

e is 65537 (0x10001)

You are about to be asked to enter information that will be incorporated

into your certificate request.

What you are about to enter is what is called a Distinguished Name or a DN.

There are quite a few fields but you can leave some blank

For some fields there will be a default value,

If you enter '.', the field will be left blank.

-----

Country Name (2 letter code) [AU]: <-- Enter 2 letter country code

State or Province Name (full name) [Some-State]: <-- Enter the name of the state

Locality Name (eg, city) []: <-- Enter your city

Organization Name (eg, company) [Internet Widgits Pty Ltd]: <-- Enter company name or press enter

Organizational Unit Name (eg, section) []: <-- Hit Enter

Common Name (e.g. server FQDN or YOUR name) []: <-- Enter the server hostname, in my case: server1.example.com

Email Address []: <-- Hit Enter

Please enter the following 'extra' attributes

to be sent with your certificate request

A challenge password []: <-- Hit Enter

An optional company name []: <-- Hit Enter

writing RSA key

Symlink ISPConfig LE SSL certs to postfix? (y,n) [y]: <-- Hit Enter

Symlink ISPConfig LE SSL certs to pureftpd? Creating dhparam file takes some times. (y,n) [y]: <-- Hit Enter

Generating DH parameters, 2048 bit long safe prime, generator 2

This is going to take a long time

.............................................................+.........................................................................................................................................................................+...................

Configuring DBServer

Installing ISPConfig crontab

no crontab for root

no crontab for getmail

Detect IP addresses

Restarting services ...

Installation completed.

El instalador configura automáticamente todos los servicios subyacentes, por lo que no es necesaria ninguna configuración manual.

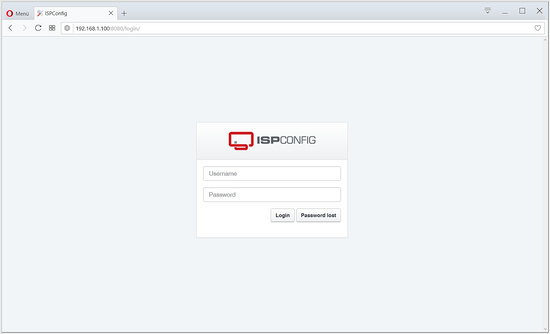

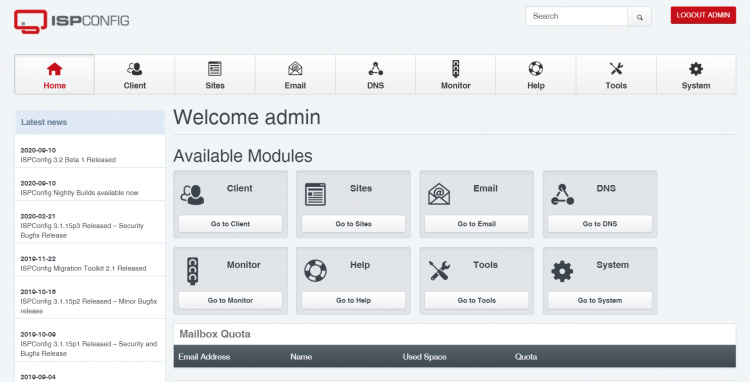

Después puedes acceder a ISPConfig 3 bajo http(s)://servidor1.ejemplo.com:8080/ o http(s)://192.168.0.100:8080/ (HTTP o HTTPS depende de lo que hayas elegido durante la instalación). Accede con el nombre de usuario admin y la contraseña admin (deberías cambiar la contraseña por defecto después de tu primer acceso):

El sistema está ahora listo para ser utilizado.

18. Descarga de la imagen de la máquina virtual de este tutorial

Este tutorial está disponible como imagen de máquina virtual lista para usar en formato ovf/ova que es compatible con VMWare y Virtualbox. La imagen de la máquina virtual utiliza los siguientes datos de acceso:

Inicio de sesión SSH / Shell

Nombre de usuario: administrador

Contraseña: howtoforge

Este usuario tiene derechos sudo.

Inicio de sesión en ISPConfig

Nombre de usuario: admin

Contraseña: howtoforge

Inicio de sesión en MySQL

Nombre de usuario: root

Contraseña: howtoforge

La IP de la VM es 192.168.0.100, se puede cambiar en el archivo /etc/netplan/01-netcfg.yaml. Por favor, cambia todas las contraseñas anteriores para asegurar la máquina virtual.

19. Enlaces

- Ubuntu: http://www.ubuntu.com/

- ISPConfig: http: //www.ispconfig.org/