Cómo instalar el servidor y el cliente OpenLDAP en Rocky Linux 9

OpenLDAP es una implementación de software del Protocolo Ligero de Acceso a Directorios (LDAP). OpenLDAP es un software libre y de código abierto con su licencia de estilo BSD llamada OpenLDAP Public License. Su software LDAP de línea de comandos está disponible en la mayoría de las distribuciones de Linux, como CentOS, Ubuntu, Debian, SUSE y muchas más. OpenLDAP es un paquete completo de software para servidores LDAP, que incluye SLAPD (demonio LDAP autónomo), SLURPD (demonio LDAP autónomo de replicación de actualizaciones) y algunas utilidades y herramientas para gestionar servidores LDAP. OpenLDAP es un servidor LDAP altamente personalizable y compatible con las principales plataformas informáticas.

En esta guía, instalarás y configurarás OpenLDAP en un servidor Rocky Linux 9. Instalarás el servidor OpenLDAP, lo configurarás manualmente y activarás SSL/TLS seguro en el servidor OpenLDAP. También añadirás una máquina cliente al servidor OpenLDAP mediante el cliente OpenLDAP y SSSD (System Security Services Daemon). Además, verifica tu instalación iniciando sesión en la máquina cliente mediante el usuario OpenLDAP.

Requisitos previos

Para completar esta guía, debes tener los siguientes requisitos:

- Un servidor con al menos 4 GB de RAM y 2 CPUs que ejecute el sistema Rocky Linux 9 – Este ejemplo utiliza un Rocky Linux con el nombre de host‘ldap‘ y fqdn‘ldap.hwdomain.lan‘.

- Una máquina que se utilizará como cliente – Este ejemplo utiliza una máquina cliente Rocky Linux con el nombre de host ‘cliente‘.

- Un usuario no root con privilegios de administrador sudo/root.

- Un SELinux ejecutándose en modo permisivo.

A continuación se detallan los servidores que se utilizarán para esta guía:

Hostname IP Address Used as ----------------------------------------- ldap 192.168.5.25 OpenLDAP Server client 192.168.5.80 OpenLDAP Client

Cuando estos requisitos estén listos, ya puedes empezar la instalación de OpenLDAP.

Configurar FQDN y /etc/hosts

Antes de pasar a la instalación de OpenLDAP, debes configurar el fqdn (nombre de dominio completo) adecuado y el archivo /etc/hosts en el servidor de destino.

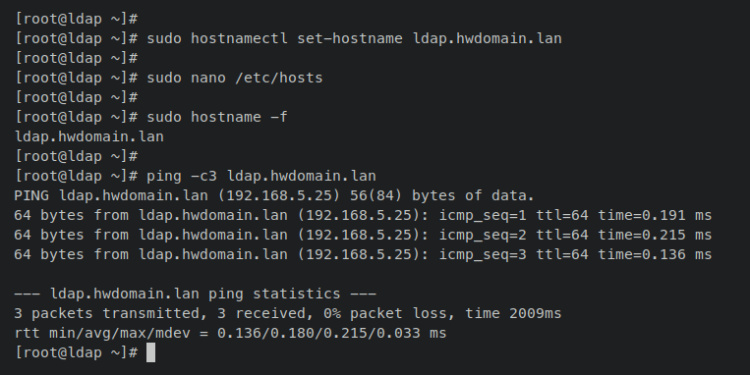

Introduce el siguiente comando ‘hostnamectl’ para configurar el fqdn de tu servidor OpenLDAP. En este ejemplo, el fqdn del servidor OpenLDAP será‘ldap.hwdomain.lan‘.

sudo hostnamectl set-hostname ldap.hwdomain.lan

Ahora abre el archivo ‘/etc/hosts‘ utilizando el siguiente comando del editor nano.

sudo nano /etc/hosts

Añade la siguiente línea al archivo y asegúrate de cambiar los detalles nombre de host, fqdn y dirección IP.

# ip - fqdn - hostname 192.168.5.25 ldap.hwdomain.lan ldap

Guarda y cierra el archivo cuando hayas terminado.

Ahora introduce el siguiente comando para verificar el fqdn de tu servidor y asegúrate de que el fqdn apunta a la dirección IP correcta del servidor.

sudo hostname -f ping -c3 ldap.hwdomain.lan

Si lo consigues, recibirás un mensaje similar a éste: El fqdn del servidor OpenLDAP es«ldap.hwdomain.lan«, que apunta a la dirección IP del servidor«192.168.5.25«.

Ahora pasa al siguiente paso para empezar a instalar el servidor OpenLDAP.

Instalar el servidor OpenLDAP

En el último servidor Rocky Linux 9, los paquetes OpenLDAP están disponibles en el repositorio ‘plus’, que no está activado por defecto.

En esta sección, instalarás el servidor y el cliente OpenLDAP en tu servidor Rocky Linux. Pero antes, debes habilitar el repositorio‘plus’ en tu sistema.

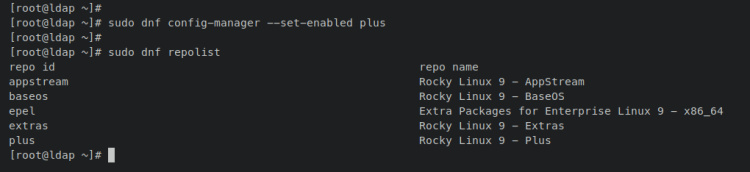

Introduce el siguiente comando ‘dnf config-manager ‘ para habilitar el repositorio‘plus’. A continuación, comprueba la lista de repositorios de tu sistema.

sudo dnf config-manager --set-enabled plus sudo dnf repolist

Deberías recibir una salida como ésta – El repositorio‘plus’ de Rocky Linux está habilitado.

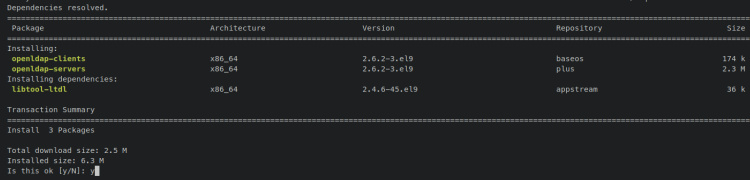

Ahora introduce el siguiente comando‘dnf install‘ para instalar el servidor OpenLDAP y los paquetes cliente. Cuando se te solicite, introduce y para confirmar y pulsa ENTER para continuar.

sudo dnf install openldap-servers openldap-clients

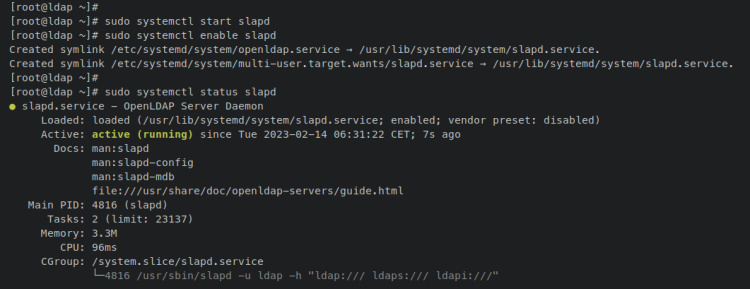

Una vez instalado OpenLDAP, introduce el siguiente comando systemctl para iniciar y habilitar el servicio‘slapd’ de OpenLDAP. Con esto, el OpenLDAP debería estar funcionando con la configuración por defecto y habilitado, lo que significa que se iniciará automáticamente al arrancar el sistema.

sudo systemctl start slapd sudo systemctl enable slapd

Comprueba el estado del servicio OpenLDAP introduciendo el siguiente comando.

sudo systemctl status slapd

La salida ‘active (running)‘ confirma que el servicio OpenLDAP‘slapd‘ se está ejecutando. Y la salida ‘... enabled..’ confirma que el OpenLDAP se iniciará automáticamente al arrancar el sistema.

Con el servidor OpenLDAP instalado y en ejecución, configurarás el firewalld para añadir el servicio LDAP y LDAPS y asegurarte de que ambos puertos de servicio son accesibles desde fuera de la red.

Configurar el cortafuegos

En esta sección, configurarás el firewalld para abrir los servicios LDAP y LDAPS y asegurarte de que ambos servicios son accesibles desde redes externas.

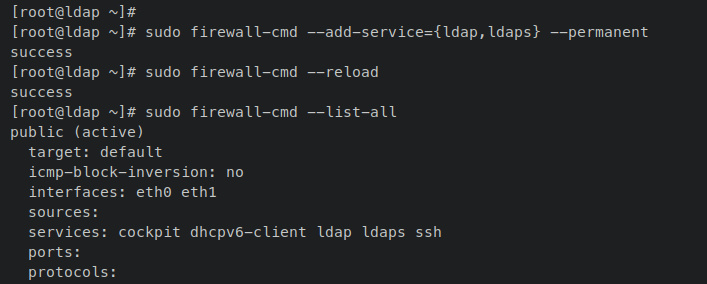

Introduce el siguiente comando‘firewall-cmd ‘ para añadir los servicios LDAP y LDAPS al firewalld. A continuación, recarga el firewalld para aplicar los cambios. Una salida‘success‘ confirma que la nueva regla se ha añadido al firewalld.

sudo firewall-cmd --add-service={ldap,ldaps} --permanent

sudo firewall-cmd --reload

Ahora ejecuta el siguiente comando ‘firewall-cmd’ para verificar la lista de servicios habilitados en el firewalld.

sudo firewall-cmd --list-all

Cuando veas«ldap» y«ldaps» en la sección«servicios«, significa que ambos servicios añadidos al firewalld serán accesibles desde redes externas.

Configuración básica del servidor OpenLDAP

En esta sección, configurarás la instalación del servidor OpenLDAP. Configurarás la contraseña del servidor OpenLDAP e importarás algunos esquemas básicos al servidor OpenLDAP. Estas operaciones pueden realizarse mediante la utilidad «ldapadd» que proporciona el paquete del servidor OpenLDAP.

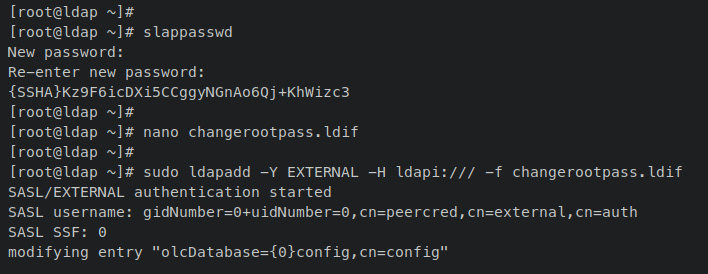

Antes de empezar, introduce el siguiente comando«slappasswd» para generar el hash de la contraseña de tu servidor OpenLDAP. Introduce tu contraseña y repítelo, luego copia el hash de contraseña generado.

slappasswd

Ahora crea un nuevo archivo LDIF ‘changerootpass.ldif’ utilizando el siguiente comando del editor nano. El LDIF o Formato de Intercambio de Datos LDAP es un formato de archivo que contiene un conjunto de registros de entradas LDAP y puede utilizarse para actualizar el servidor LDAP.

nano changerootpass.ldif

Añade el siguiente contenido al archivo y asegúrate de cambiar la contraseña hash por tu contraseña generada.

dn: olcDatabase={0}config,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}Uf13AbVHOcs/aDWJOvDxxfBSl3omExG2

Guarda y cierra el archivo cuando hayas terminado.

Ahora ejecuta el siguiente comando«ldapadd» para cambiar la contraseña raíz de OpenLDAP a través del archivo«changerootpass.ldif«.

sudo ldapadd -Y EXTERNAL -H ldapi:/// -f changerootpass.ldif

Si lo consigues, deberías recibir una salida similar a ésta:

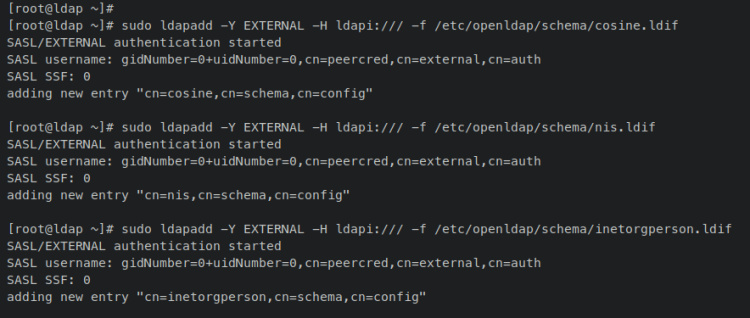

A continuación, introduce el siguiente comando ‘ldapadd‘ para importar esquemas básicos para el servidor OpenLDAP.

sudo ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/cosine.ldif sudo ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/nis.ldif sudo ldapadd -Y EXTERNAL -H ldapi:/// -f /etc/openldap/schema/inetorgperson.ldif

Salida:

Por último, ya puedes introducir el siguiente comando systemctl para reiniciar el servicio OpenLDAP y aplicar los cambios.

sudo systemctl restart slapd

Con esto, ya has configurado la contraseña de root e importado esquemas básicos para el servidor OpenLDAP. En el siguiente paso, configurarás el DN (Nombre Distinguido) por defecto y las entradas Grupo Base y Organización en el servidor OpenLDAP.

Configurar el Dominio Base

En esta sección, configurarás el DN (Nombre de Dominio) base mediante un archivo LDIF para tu servidor OpenLDAP. En este ejemplo, el DN base para OpenLDAP es ‘hwdomain.lan‘.

Crea un nuevo archivo‘setdomain.ldif‘ utilizando el siguiente comando del editor nano.

nano setdomain.ldif

Añade el siguiente contenido al archivo y asegúrate de cambiar el dn base‘dc=dominiohw,dc=lan‘ por tu dominio. Asegúrate también de cambiar la contraseña hash por tu contraseña raíz generada.

# setdomain.ldif

dn: olcDatabase={1}monitor,cn=config

changetype: modify

replace: olcAccess

olcAccess: {0}to * by dn.base="gidNumber=0+uidNumber=0,cn=peercred,cn=external,cn=auth"

read by dn.base="cn=Manager,dc=hwdomain,dc=lan" read by * none

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcSuffix

olcSuffix: dc=hwdomain,dc=lan

dn: olcDatabase={2}mdb,cn=config

changetype: modify

replace: olcRootDN

olcRootDN: cn=Manager,dc=hwdomain,dc=lan

dn: olcDatabase={2}mdb,cn=config

changetype: modify

add: olcRootPW

olcRootPW: {SSHA}Uf13AbVHOcs/aDWJOvDxxfBSl3omExG2

dn: olcDatabase={2}mdb,cn=config

changetype: modify

add: olcAccess

olcAccess: {0}to attrs=userPassword,shadowLastChange by

dn="cn=Manager,dc=hwdomain,dc=lan" write by anonymous auth by self write by * none

olcAccess: {1}to dn.base="" by * read

olcAccess: {2}to * by dn="cn=Manager,dc=hwdomain,dc=lan" write by * read

Guarda y cierra el archivo cuando hayas terminado.

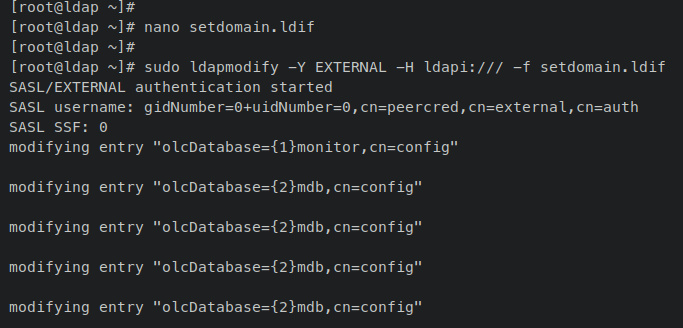

Ahora introduce el siguiente comando‘ldapmodify‘ para aplicar el nuevo dn a tu servidor OpenLDAP. En este caso, has utilizado ‘ldapmodify‘ en lugar de‘ldapadd‘ porque quieres modificar el servidor OpenLDAP actual.

sudo ldapmodify -Y EXTERNAL -H ldapi:/// -f setdomain.ldif

Si lo consigues, deberías recibir una salida como ésta.

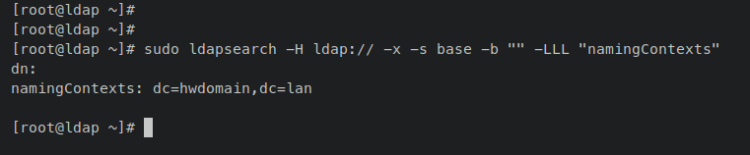

Ahora puedes introducir el siguiente comando ‘ldapsearch’ para verificar el dn base de tu servidor OpenLDAP. El dn base del servidor OpenLDAP se almacena en‘namingContexts‘.

sudo ldapsearch -H ldap:// -x -s base -b "" -LLL "namingContexts"

Si tienes éxito, deberías obtener el dn base de tu servidor OpenLDAP. El dn base del servidor OpenLDAP para este ejemplo es ‘dn=dominiohw,dn=lan‘ o‘hwdominio.lan‘.

Una vez configurado el dn base, a continuación configurarás el grupo y la organización base, donde podrás almacenar los usuarios de OpenLDAP sobre él. La forma de conseguirlo es similar a la de configurar el dn base.

Configurar el grupo y la organización base

En este ejemplo, configurarás dos grupos base para tu servidor OpenLDAP. Añadirás dos ‘ou’ o unidad de organización llamadas‘Personas‘ y‘Grupo‘ a través del archivo LDIF. Almacenarás todos tus usuarios OpenLDAP dentro de estos ou, Personas y Grupo.

Introduce el siguiente comando del editor nano para crear un nuevo archivo‘addou.ldif‘.

nano addou.ldif

Añade el siguiente contenido al archivo y asegúrate de cambiar el nombre de dominio base por tu dominio.

# addou.ldif dn: dc=hwdomain,dc=lan objectClass: top objectClass: dcObject objectclass: organization o: My hwdomain Organisation dc: hwdomain dn: cn=Manager,dc=hwdomain,dc=lan objectClass: organizationalRole cn: Manager description: OpenLDAP Manager dn: ou=People,dc=hwdomain,dc=lan objectClass: organizationalUnit ou: People dn: ou=Group,dc=hwdomain,dc=lan objectClass: organizationalUnit ou: Group

Guarda y cierra el archivo cuando hayas terminado.

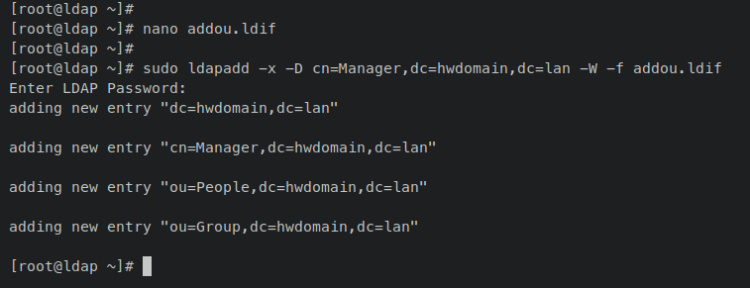

A continuación, introduce el siguiente comando‘ldapadd‘ para añadir los ou‘Personas‘ y‘Grupo‘. Cuando te pida la contraseña, introduce la contraseña del servidor OpenLDAP.

sudo ldapadd -x -D cn=Manager,dc=hwdomain,dc=lan -W -f addou.ldif

Cuando la operación tenga éxito, deberías recibir una salida similar a ésta.

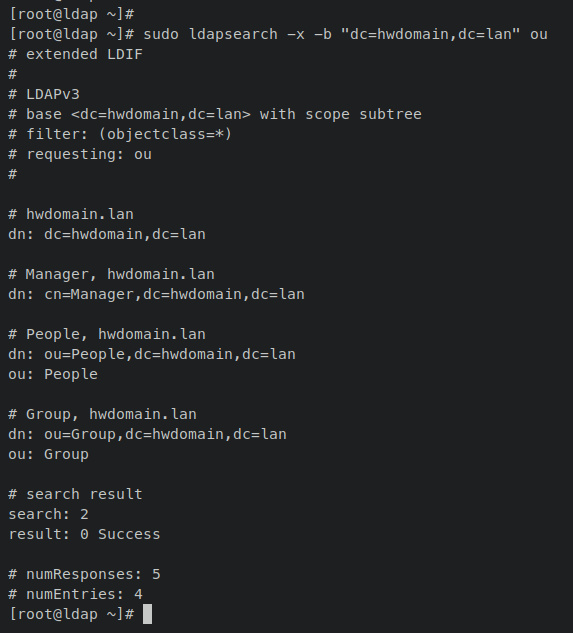

Comprueba la lista de‘ou’ en tu servidor OpenLDAP introduciendo el siguiente comando‘ldapsearch‘ en tu terminal.

sudo ldapsearch -x -b "dc=hwdomain,dc=lan" ou

Deberías ver que las dos ou llamadas ‘Personas‘ y‘Grupo‘ están añadidas y disponibles en el servidor OpenLDAP.

Llegados a este punto, has añadido y configurado el dn base o nombre de dominio, y dos ou o unidad de organización para el servidor OpenLDAP. En el siguiente paso, aprenderás a añadir un nuevo usuario a través del archivo LDIF.

Añadir un nuevo usuario al servidor OpenLDAP

En esta sección, añadirás y configurarás un nuevo usuario en OpenLDAP a través del archivo LDIF. Los pasos son sencillos, sólo tienes que generar la contraseña con hash mediante ‘slappasswd‘, luego crear un nuevo archivo LDIF para añadir un usuario y, a continuación, ejecutar el comando ‘ldapadd’ para añadir el nuevo usuario al servidor OpenLDAP.

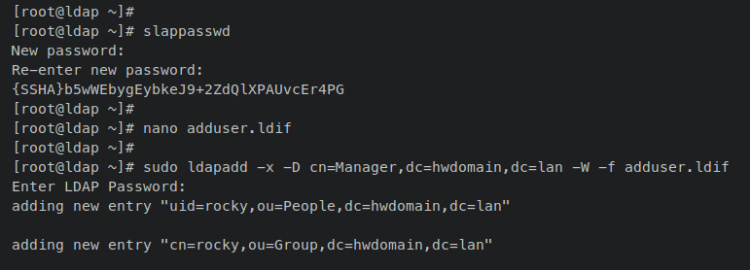

Primero, introduce el siguiente comando ‘slappasswd‘ para generar la contraseña hash del nuevo usuario. Introduce tu contraseña y repítelo, luego copia la contraseña generada.

slappasswd

Ahora introduce el siguiente comando del editor nano para crear un nuevo archivo ‘adduser.ldif‘.

nano adduser.ldif

Añade el siguiente contenido al archivo y asegúrate de cambiar el nombre de usuario, la contraseña y el dn por defecto. en este ejemplo, crearás un nuevo usuario llamado‘rocky‘ y formará parte del ou‘Gente‘.

# adduser.ldif

dn: uid=rocky,ou=People,dc=hwdomain,dc=lan

objectClass: inetOrgPerson

objectClass: posixAccount

objectClass: shadowAccount

cn: rocky

sn: temp

userPassword: {SSHA}cDG5NuQd+rYn6rWh1r5UnysUOwJlt1uk

loginShell: /bin/bash

uidNumber: 2000

gidNumber: 2000

homeDirectory: /home/rocky

shadowLastChange: 0

shadowMax: 0

shadowWarning: 0

dn: cn=rocky,ou=Group,dc=hwdomain,dc=lan

objectClass: posixGroup

cn: rocky

gidNumber: 2000

memberUid: rocky

Guarda y cierra el archivo cuando hayas terminado.

Ahora introduce el siguiente comando‘ldapadd‘ para añadir tu nuevo usuario a través del archivo‘adduser.ldif‘.

sudo ldapadd -x -D cn=Manager,dc=hwdomain,dc=lan -W -f adduser.ldif

Introduce el servidor OpenLDAP cuando se te solicite, y cuando lo hagas correctamente, deberías recibir una salida como ésta.

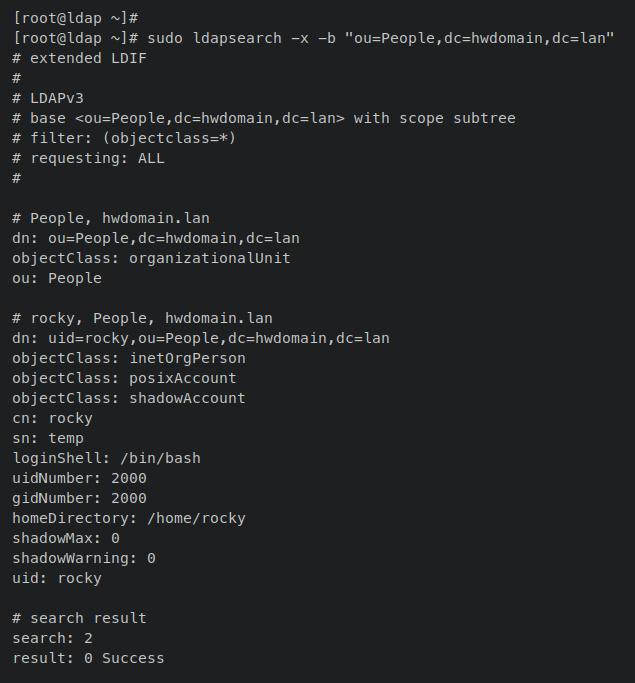

Introduce el siguiente comando‘ldapsearch‘ para verificar el nuevo usuario‘rocky‘ y asegurarte de que está añadido y disponible en tu servidor OpenLDAP. Este comando imprimirá todos los usuarios disponibles en la ou ‘Personas‘.

sudo ldapsearch -x -b "ou=People,dc=hwdomain,dc=lan"

Una salida como ésta confirma que el usuario ‘rocky‘ de OpenLDAP está creado y añadido al servidor OpenLDAP.

Proteger OpenLDAP con SSL/TLS

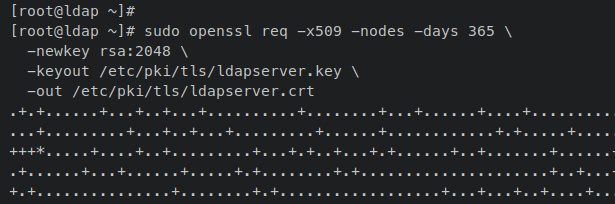

En esta sección, configurarás y activarás LDAPS seguro en el servidor OpenLDAP. Generarás los certificados SSL/TLS que utilizará el servidor OpenLDAP y, a continuación, configurarás OpenLDAP para que utilice los certificados SSL/TLS y habilite el protocolo LDAPS seguro.

Introduce el siguiente comando‘openssl‘ para generar los certificados SSL/TLS autofirmados. Introduce información detallada sobre tus certificados, cuando hayas terminado, tus certificados se almacenarán en el directorio‘/etc/pki/tls/’.

sudo openssl req -x509 -nodes -days 365 \ -newkey rsa:2048 \ -keyout /etc/pki/tls/ldapserver.key \ -out /etc/pki/tls/ldapserver.crt

Una vez generados los certificados SSL/TLS, cambia la propiedad de los certificados SSL/TLS al usuario‘ldap‘ y al grupo‘ldap‘. Esto permitirá a OpenLDAP acceder a los archivos de certificados.

sudo chown ldap:ldap /etc/pki/tls/{ldapserver.crt,ldapserver.key}

A continuación, crea un nuevo archivo LDIF ‘tls.ldif’ utilizando el siguiente comando del editor nano.

sudo nano tls.ldif

Añade las siguientes configuraciones al archivo. Asegúrate de cambiar los detalles del archivo de certificados y la ruta completa del mismo si estás utilizando certificados personalizados.

# tls.ldif dn: cn=config changetype: modify add: olcTLSCACertificateFile olcTLSCACertificateFile: /etc/pki/tls/ldapserver.crt add: olcTLSCertificateKeyFile olcTLSCertificateKeyFile: /etc/pki/tls/ldapserver.key add: olcTLSCertificateFile olcTLSCertificateFile: /etc/pki/tls/ldapserver.crt

Guarda y cierra el archivo cuando hayas terminado.

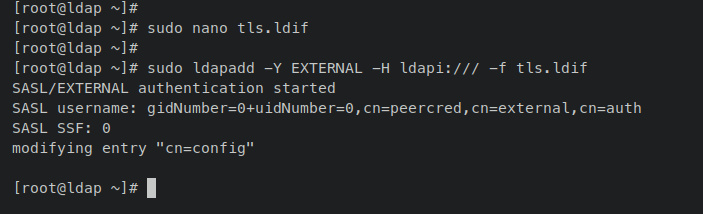

A continuación, introduce el siguiente comando‘ldapadd‘ para aplicar SSL/TLS en el servidor OpenLDAP.

sudo ldapadd -Y EXTERNAL -H ldapi:/// -f tls.ldif

Si lo consigues, deberías recibir un mensaje como éste.

Ahora abre la configuración del servidor OpenLDAP ‘/etc/openldap/ldap.conf ‘ utilizando el siguiente comando del editor nano.

sudo nano /etc/openldap/ldap.conf

Descomenta el parámetro‘TLS_CACERT‘ y cambia el valor por la ruta de tu archivo de certificado CA generado. A continuación, añade un nuevo parámetro‘TLS_REQCERT‘ y establécelo en‘nunca‘, esto se debe a que estás utilizando certificados Autofirmados.

TLS_CACERT /etc/pki/tls/ldapserver.crt

# because you’re using Self-Signed Certificate – you must add this

TLS_REQCERT never

Guarda y cierra el archivo cuando hayas terminado.

Ahora introduce el siguiente comando systemctl para reiniciar el servicio OpenLDAP‘slapd‘ y aplicar los cambios.

sudo systemctl restart slapd

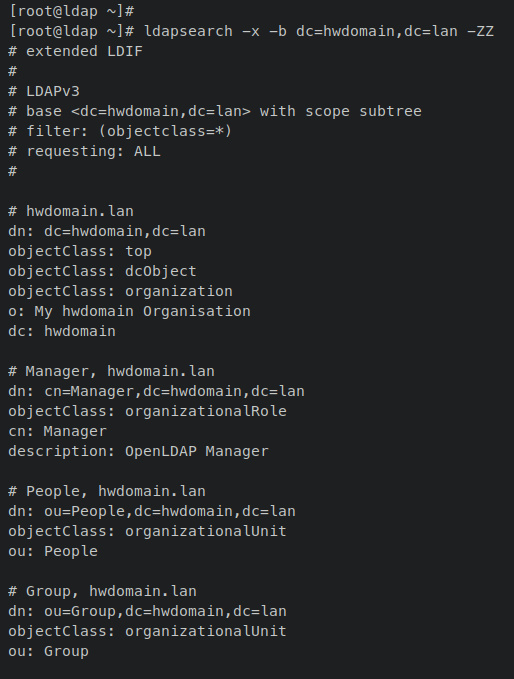

Con esto, el servidor OpenLDAP funciona ahora con los protocolos LDAP y LDAPS. Introduce el siguiente comando para verificar que el LDAPS está habilitado en tu servidor OpenLDAP.

sudo ldapsearch -x -b dc=hwdomain,dc=lan -ZZ

Cuando LDAPS esté activado, deberías recibir una salida con todos los ajustes de tu servidor OpenLDAP. El parámetro‘-ZZ‘ te obligará a conectarte utilizando LDAPS seguro.

Ahora que ya has configurado y activado LDAPS seguro en tu servidor OpenLDAP. En el siguiente paso, aprenderás a añadir una máquina cliente Linux al servidor OpenLDAP.

Añadir una máquina cliente al servidor OpenLDAP

En esta sección, añadirás la máquina host cliente al servidor OpenLDAP mediante el cliente OpenLDAP y el servicio SSSD. En este ejemplo, añadirás una máquina cliente Rocky Linux con el nombre de host «cliente» y la dirección IP«192.168.5.80«.

A continuación se detallan algunos pasos para añadir un host al servidor OpenLDAP:

- Configurar fqdn y el archivo /etc/hosts.

- Instalar los paquetes Cliente OpenLDAP y SSSD.

- Habilitar SSSD como fuente de autenticación.

- Configurar el Cliente OpenLDAP y el servicio SSSD.

Ahora vamos a empezar a añadir la máquina cliente Rocky Linux al servidor OpenLDAP.

Configurar FQDN y /etc/hosts

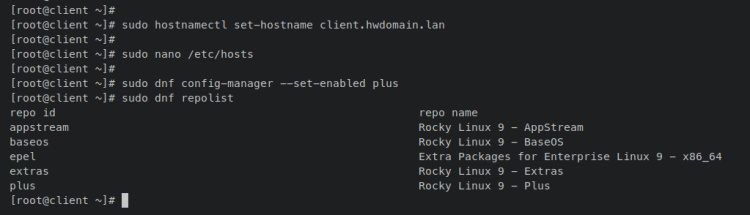

Introduce el siguiente comando‘hostnamectl‘ para configurar el fqdn de la máquina cliente.

sudo hostnamectl set-hostname client.hwdomain.lan

Ahora abre el archivo ‘ /etc/hosts‘ utilizando el siguiente editor nano.

sudo nano /etc/hosts

Añade las siguientes líneas al archivo y asegúrate de cambiar los detalles nombre de host y dirección IP con los detalles del servidor OpenLDAP.

# ip - fqdn - hostname 192.168.5.25 ldap.hwdomain.lan ldap

Guarda y cierra el archivo cuando hayas terminado.

Instalar los paquetes Cliente OpenLDAP y SSSD

A continuación, introduce el siguiente comando dnf para habilitar el repositorio«plus» en la máquina cliente Rocky Linux. A continuación, comprueba la lista del repositorio habilitado utilizando el siguiente comando.

sudo dnf config-manager --set-enabled plus sudo dnf repolist

Una salida como ésta confirma que el repositorio ‘plus‘ se ha añadido y habilitado.

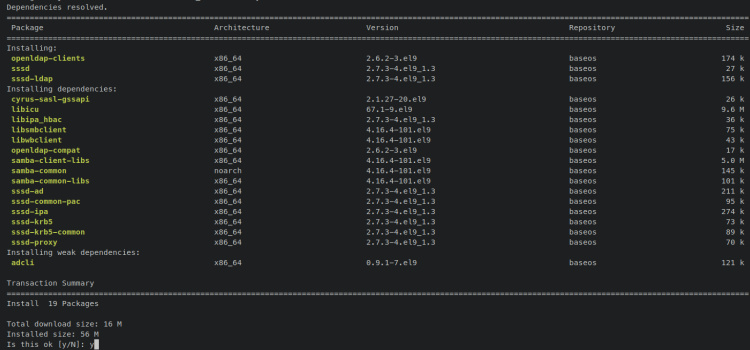

Ahora instala los paquetes cliente OpenLDAP y SSSD (System Security Services Daemon) mediante el comando ‘dnf install’ como se indica a continuación.

sudo dnf install openldap-clients sssd sssd-ldap oddjob-mkhomedir

Cuando te lo pida, introduce y para confirmar y pulsa ENTER para continuar.

Con los paquetes cliente OpenLDAP y SSSD instalados, estás listo para configurar y conectarte al servidor OpenLDAP.

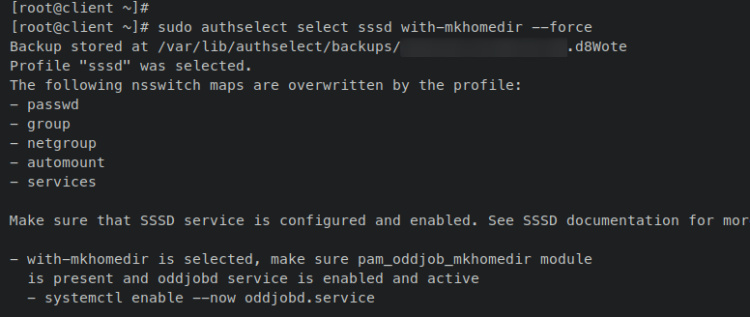

Habilitar la fuente de autenticación SSSD

Introduce el siguiente comando‘authselect‘ para habilitar la fuente de autenticación‘sssd‘ en el cliente Rocky Linux. El parámetro‘with-mkhomedir‘ permite a los usuarios autenticados con SSSD crear automáticamente un directorio personal.

sudo authselect select sssd with-mkhomedir --force

Deberías recibir una salida similar a ésta, que también te indica que inicies y habilites el servicio ‘oddjobd‘.

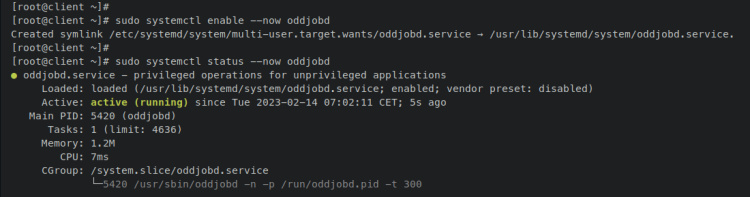

A continuación, introduce el siguiente comando de utilidad ‘systemctl’ para iniciar y habilitar el servicio ‘oddjobd’. A continuación, verifica el servicio oddjobd para asegurarte de que se está ejecutando.

sudo systemctl enable --now oddjobd.service sudo systemctl status oddjobd.service

La salida siguiente confirma que el servicio oddjobd está habilitado y se iniciará automáticamente al arrancar el sistema. Y el estado del servicio oddjobd es en ejecución.

Con la fuente de autenticación sssd habilitada y el servicio oddjobd en ejecución, ahora añadirás el servidor OpenLDAP a tu configuración.

Configurar el cliente OpenLDAP y el servicio SSSD

Abre el archivo de configuración‘/etc/openldap/ldap.conf ‘ utilizando el siguiente comando del editor nano.

sudo nano /etc/openldap/ldap.conf

Descomenta los parámetros‘URI‘ y‘BASE‘ y cambia el valor por el nombre de dominio y el dominio base de tu servidor OpenLDAP.

URI ldap://ldap.hwdomain.lan/ BASE dc=hwdomain,dc=lan

Guarda el archivo y sal de él cuando hayas terminado.

A continuación, crea un nuevo archivo de configuración SSSD‘/etc/sssd/sssd.conf‘ utilizando el siguiente comando del editor nano.

sudo nano /etc/sssd/sssd.conf

Añade las siguientes líneas al archivo y asegúrate de cambiar el detalle del servidor OpenLDAP en los parámetros ‘ldap_uri’ y‘ldap_search_base’.

[domain/default] id_provider = ldap autofs_provider = ldap auth_provider = ldap chpass_provider = ldap ldap_uri = ldap://ldap.hwdomain.lan/ ldap_search_base = dc=hwdomain,dc=lan ldap_id_use_start_tls = True ldap_tls_cacertdir = /etc/openldap/certs cache_credentials = True ldap_tls_reqcert = allow [sssd] services = nss, pam, autofs domains = default [nss] homedir_substring = /home

Guarda y cierra el archivo cuando hayas terminado.

Ahora cambia el permiso del archivo de configuración de SSSD ‘/etc/sssd/sssd.conf ‘ a 600 mediante el siguiente comando chmod.

sudo chmod 0600 /etc/sssd/sssd.conf

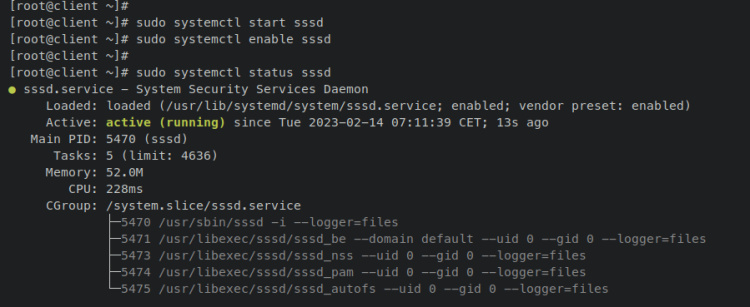

Por último, introduce el siguiente comando systemctl para iniciar y habilitar el servicio SSSD.

sudo systemctl start sssd sudo systemctl enable sssd

Ahora introduce el siguiente comando para verificar el servicio SSSD y asegurarte de que se está ejecutando.

sudo systemctl status sssd

La siguiente salida confirma que el servicio SSSD se está ejecutando y está habilitado, lo que significa que el servicio SSSD se iniciará automáticamente al arrancar el sistema.

Con esto, ya has añadido la máquina cliente Rocky Linux al servidor OpenLDAP mediante el cliente OpenLDAP y SSSD. En el siguiente paso, verificarás tanto el servidor OpenLDAP como el cliente OpenLDAP iniciando sesión en la máquina cliente a través del usuario OpenLDAP ‘rocky’ que has creado.

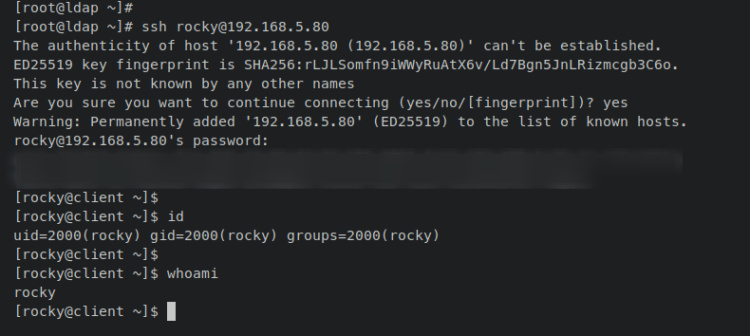

Conectarse a la máquina cliente a través de los usuarios OpenLDAP

En esta sección, verificarás la instalación del servidor OpenLDAP y del cliente OpenLDAP iniciando sesión en la máquina cliente a través del usuario OpenLDAP. Así que iniciarás sesión utilizando el usuario«rocky» que has creado en el servidor OpenLDAP en la máquina cliente con dirección IP«192.168.5.80«.

Desde el servidor OpenLDAP, introduce el siguiente comando «ssh» para acceder a la máquina cliente en«192.168.5.80″. Introduce «sí» para confirmar la huella SSH de la máquina cliente y, a continuación, introduce la contraseña del usuario«rocky» de OpenLDAP.

ssh [email protected]

Si lo consigues, deberías iniciar sesión en el shell de la máquina cliente. Ahora introduce el siguiente comando para verificar el usuario actual.

id whoami

La salida ‘rocky’ confirma que has iniciado sesión en la máquina cliente a través del usuario OpenLDAP ‘rocky‘. Con esto, tu instalación del servidor OpenLDAP en Rocky Linux 9 ha finalizado.

Conclusión

En esta guía, has instalado el servidor OpenLDAP en el servidor Rocky Linux 9. También has asegurado la instalación de OpenLDAP utilizando los certificados SSL/TLS autofirmados. También has aprendido el uso básico de algunas utilidades de OpenLDAP como ‘ldapadd’ para añadir nuevas entradas como usuario y nuevas configuraciones, ‘ldapsearch’ para buscar entradas disponibles en el servidor OpenLDAP, y también la utilidad ‘ldapmodify’ para editar la configuración actual del servidor OpenLDAP.

Además, también has añadido y configurado la máquina cliente Rocky Linux al servidor OpenLDAP mediante el cliente OpenLDAP y SSSD (System Security Services Daemon). A continuación, también has verificado la instalación del servidor y el cliente OpenLDAP iniciando sesión en la máquina cliente mediante el usuario OpenLDAP que has creado.

Con esto, ya puedes añadir más máquinas cliente al servidor OpenLDAP para tener una gestión centralizada de usuarios a través de OpenLDAP. También puedes integrar el servidor OpenLDAP con tus aplicaciones. Para obtener más detalles consulta la documentación oficial de OpenLDAP.