Cómo instalar el escáner de seguridad SpiderFoot en Ubuntu 20.04

Spiderfoot es una herramienta de comprobación de vulnerabilidades gratuita y de código abierto que te ayuda a reducir los ataques de los piratas informáticos. Se utiliza para analizar vulnerabilidades y funciones maliciosas en servidores Linux. Es una herramienta de software multiplataforma que admite máquinas Linux y Windows y puede colaborar con GitHub. Está escrito en Python y utiliza SQLite como base de datos. Proporciona una interfaz basada en web para realizar pruebas de penetración para más de un objetivo simultáneamente a través de un navegador web.

En este tutorial, te mostraremos cómo instalar Spiderfoot en un servidor Ubuntu 20.04.

Requisitos previos

- Un servidor que ejecute Ubuntu 20.04.

- Una contraseña de root configurada el servidor.

Cómo empezar

Antes de empezar, se recomienda actualizar tu caché de paquetes con la última versión. Puedes actualizarla con el siguiente comando:

apt-get update -y

Una vez actualizados todos los paquetes, instala otros paquetes necesarios con el siguiente comando:

apt-get install python3 python3-pip -y

Una vez instalados todos los paquetes, puedes pasar al siguiente paso.

Instalar Spiderfoot

En primer lugar, tendrás que descargar la última versión de Spiderfoot del repositorio Git. Puedes descargarla con el siguiente comando:

wget https://github.com/smicallef/spiderfoot/archive/v3.3.tar.gz

Una vez finalizada la descarga, extrae el archivo descargado con el siguiente comando:

tar -xvzf v3.3.tar.gz

A continuación, cambia el directorio al extraído e instala todas las dependencias de Python con el siguiente comando:

cd spiderfoot-3.3 pip3 install -r requirements.txt

Una vez instaladas, puedes listar todas las opciones disponibles con SpiderFoot utilizando el siguiente comando:

python3 sf.py --help

Deberías obtener la siguiente salida:

usage: sf.py [-h] [-d] [-l IP:port] [-m mod1,mod2,...] [-M] [-s TARGET] [-t type1,type2,...] [-T] [-o tab|csv|json] [-H] [-n] [-r]

[-S LENGTH] [-D DELIMITER] [-f] [-F type1,type2,...] [-x] [-q]

SpiderFoot 3.3: Open Source Intelligence Automation.

optional arguments:

-h, --help show this help message and exit

-d, --debug Enable debug output.

-l IP:port IP and port to listen on.

-m mod1,mod2,... Modules to enable.

-M, --modules List available modules.

-s TARGET Target for the scan.

-t type1,type2,... Event types to collect (modules selected automatically).

-T, --types List available event types.

-o tab|csv|json Output format. Tab is default. If using json, -q is enforced.

-H Don't print field headers, just data.

-n Strip newlines from data.

-r Include the source data field in tab/csv output.

-S LENGTH Maximum data length to display. By default, all data is shown.

-D DELIMITER Delimiter to use for CSV output. Default is ,.

-f Filter out other event types that weren't requested with -t.

-F type1,type2,... Show only a set of event types, comma-separated.

-x STRICT MODE. Will only enable modules that can directly consume your target, and if -t was specified only those events

will be consumed by modules. This overrides -t and -m options.

-q Disable logging. This will also hide errors!

Ejecuta SpiderFoot en modo Web UI

En este punto, SpiderFoot está instalado en tu servidor. Ahora, tendrás que iniciar SpiderFoot en modo web UI para acceder a él a través de un navegador web.

Puedes ejecutarlo con el siguiente comando:

python3 sf.py -l your-server-ip:5001

Deberías obtener la siguiente salida:

2021-03-01 11:16:53,927 [INFO] Starting web server at 45.58.43.9:5001 ... 2021-03-01 11:16:53,937 [WARNING] ******************************************************************** Warning: passwd file contains no passwords. Authentication disabled. Please consider adding authentication to protect this instance! Refer to https://www.spiderfoot.net/documentation/#security. ******************************************************************** ************************************************************* Use SpiderFoot by starting your web browser of choice and browse to http://45.58.43.9:5001/ ************************************************************* 2021-03-01 11:16:53,996 [INFO] [01/Mar/2021:11:16:53] ENGINE Listening for SIGTERM. 2021-03-01 11:16:53,996 [INFO] [01/Mar/2021:11:16:53] ENGINE Listening for SIGHUP. 2021-03-01 11:16:53,996 [INFO] [01/Mar/2021:11:16:53] ENGINE Listening for SIGUSR1. 2021-03-01 11:16:53,996 [INFO] [01/Mar/2021:11:16:53] ENGINE Bus STARTING 2021-03-01 11:16:54,099 [INFO] [01/Mar/2021:11:16:54] ENGINE Serving on http://45.58.43.9:5001 2021-03-01 11:16:54,100 [INFO] [01/Mar/2021:11:16:54] ENGINE Bus STARTED

Como puedes ver, SpiderFoot se ha iniciado y escucha en el puerto 5001. Pulsa CTRL+C para detener SpiderFoot.

Configurar la autenticación de SpiderFoot

Por defecto, se puede acceder a SpiderFoot sin ningún tipo de autenticación. Así que se recomienda habilitar la autenticación básica.

Para ello, cambia el directorio a SpiderFoot con el siguiente comando:

cd spiderfoot-3.3

A continuación, añade tu nombre de usuario y contraseña en el archivo passwd con el siguiente comando:

echo "admin:yourpassword" > passwd

Ahora, inicia de nuevo SpiderFoot con el modo web UI con el siguiente comando:

python3 sf.py -l your-server-ip:5001

Deberías obtener la siguiente salida:

2021-03-01 11:17:56,108 [INFO] Starting web server at 45.58.43.9:5001 ... 2021-03-01 11:17:56,118 [INFO] Enabling authentication based on supplied passwd file. ************************************************************* Use SpiderFoot by starting your web browser of choice and browse to http://45.58.43.9:5001/ ************************************************************* 2021-03-01 11:17:56,138 [INFO] [01/Mar/2021:11:17:56] ENGINE Listening for SIGTERM. 2021-03-01 11:17:56,138 [INFO] [01/Mar/2021:11:17:56] ENGINE Listening for SIGHUP. 2021-03-01 11:17:56,138 [INFO] [01/Mar/2021:11:17:56] ENGINE Listening for SIGUSR1. 2021-03-01 11:17:56,138 [INFO] [01/Mar/2021:11:17:56] ENGINE Bus STARTING 2021-03-01 11:17:56,240 [INFO] [01/Mar/2021:11:17:56] ENGINE Serving on http://45.58.43.9:5001 2021-03-01 11:17:56,241 [INFO] [01/Mar/2021:11:17:56] ENGINE Bus STARTED

Accede a SpiderFoot

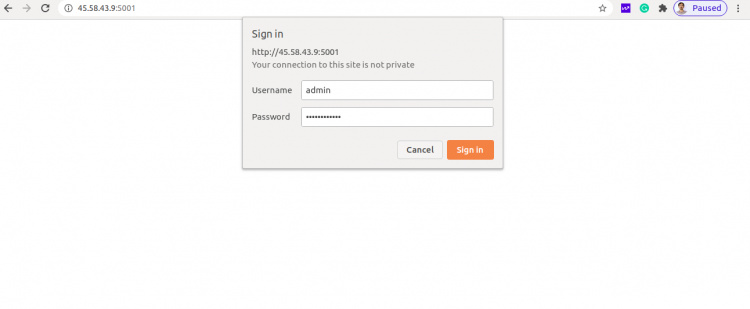

Ahora, abre tu navegador web y accede a la interfaz web de SpiderFoot utilizando la URL http://your-server-ip:5001. Se te redirigirá a la página de inicio de sesión de SpiderFoot:

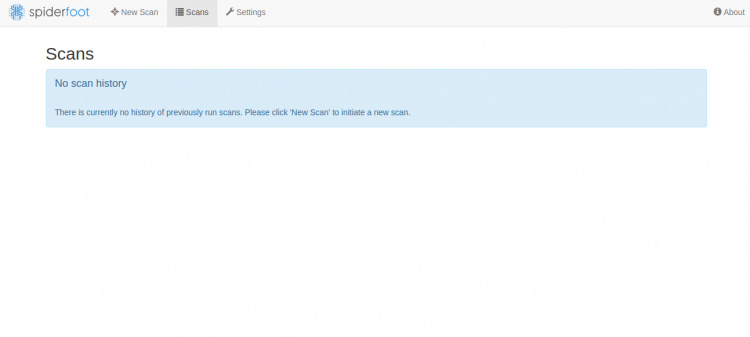

Proporciona tu nombre de usuario y contraseña de administrador y haz clic en el botón Iniciar sesión. Una vez iniciada la sesión, deberías ver el panel de control de SpiderFoot en la siguiente página:

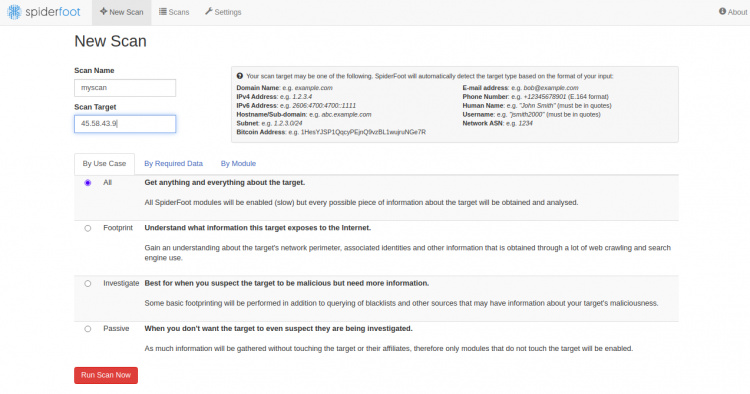

Ahora, haz clic en el botón Nuevo Es caneo para crear un nuevo escaneo. Deberías ver la siguiente página:

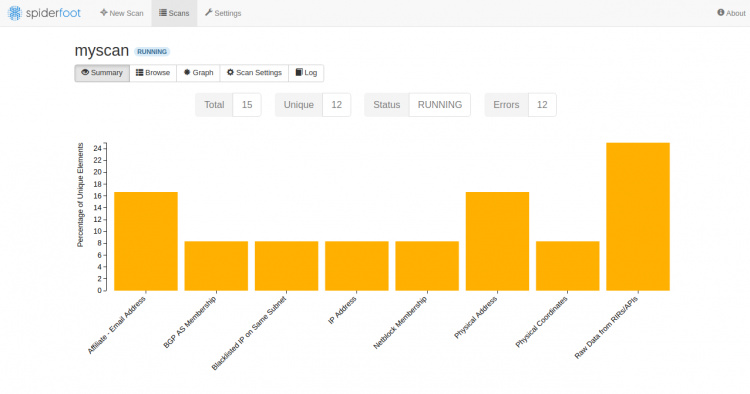

Proporciona la IP de tu servidor de destino y haz clic en Ejecutar Escaneo Ahora. Deberías ver la siguiente página:

Conclusión

Has instalado correctamente SpiderFoot en el servidor Ubuntu 20.04. Ahora puedes escanear el ordenador remoto en busca de cualquier vulnerabilidad a través del panel de control de SpiderFoot. No dudes en preguntarme si tienes alguna duda.