Cómo configurar una política de exploración de vulnerabilidades de Nessus

Las vulnerabilidades surgen cada día y los especialistas en seguridad se dedican a solucionarlas y los hackers a explotarlas. Un escáner de vulnerabilidades comprueba un sistema con las vulnerabilidades ya conocidas que pueden ser explotadas por los atacantes para comprometer un sistema. Hay muchas herramientas disponibles en el mercado para el escaneo de vulnerabilidades. Nessus es una de esas potentes herramientas de escaneo para descubrir vulnerabilidades. Está desarrollada y mantenida por Tenable Network Security Inc. En su día ocupó el primer puesto en la lista de herramientas de seguridad de Nmap Software LLC. Aunque ahora ha caído a la tercera posición de la lista, sigue siendo una potente herramienta de escaneo de seguridad remota.

¿Qué vamos a cubrir?

En esta guía exploraremos cómo configurar una política de escaneo en Nessus, posteriormente también utilizaremos esta política para crear un escaneo. A continuación, seleccionaremos un sistema de destino para el escaneo. Para este tutorial utilizaremos Kali Linux. Empecemos ahora.

Requisitos previos

- Cuenta de usuario con credenciales administrativas.

- Nociones básicas de seguridad de redes y evaluación de vulnerabilidades.

- Nessus essential debe estar instalado en tu sistema.

Listo para la acción…

El primer paso para iniciar un análisis de Nessus es seleccionar una plantilla de análisis. Se pueden utilizar las plantillas de escaneo disponibles en Nessus o crear una política personalizada. Esta última crea una plantilla de escaneo definida por el usuario que se encuentra en la sección Plantillas de escaneo definidas por el usuario. Todos los ajustes que establezcamos en esta política se aplicarán automáticamente a cualquier escaneo bajo esa política.

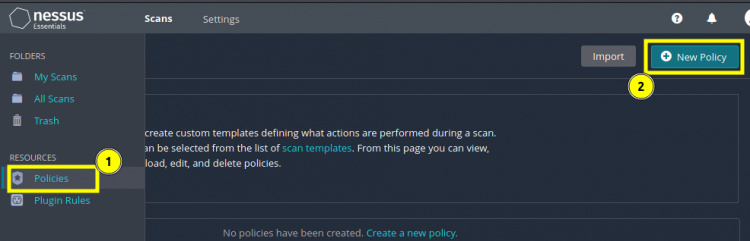

Paso 1. Vamos a crear una política de escaneo. Primero inicia sesión en la interfaz web de Nessus navegando a «https://kali:8834». En la página de inicio, haz clic en la etiqueta «Políticas» del panel vertical izquierdo. En la imagen de abajo está etiquetada como ‘1’. Ahora haz clic en el botón «Nueva Política» en la esquina superior derecha (etiquetado como «2»).

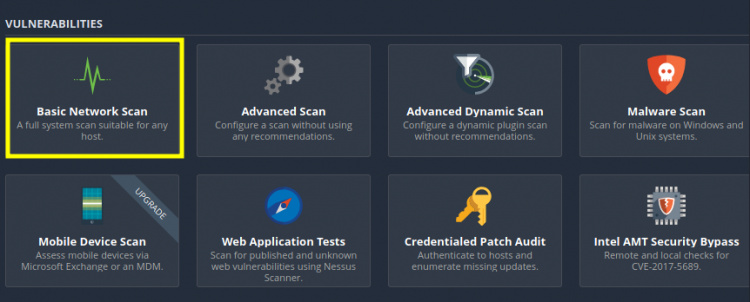

Paso 2. Hay muchas plantillas de escáner que podemos elegir. En general, hay tres grandes categorías: Descubrimiento, Vulnerabilidades y Cumplimiento. Como estamos trabajando en una política de escáner de Vulnerabilidades, seleccionaremos una de este epígrafe. Empecemos con la política de Escaneo de Red Básico. Esta política está pensada para un escaneo completo del sistema, es decir, busca cualquier vulnerabilidad en nuestro sistema.

En esta nueva pantalla selecciona la opción «Escaneo de red básico».

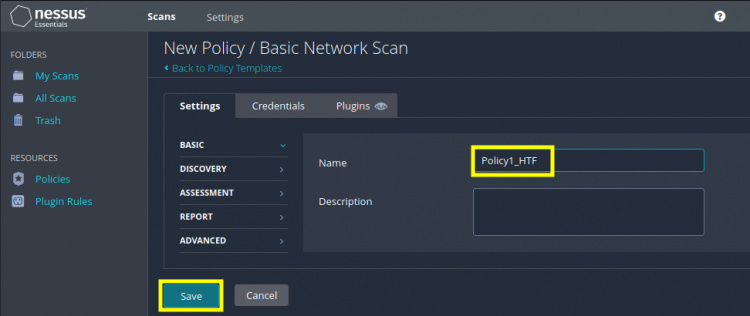

Paso 3. Ahora que hemos seleccionado una política de escaneo, dale un nombre adecuado y por ahora deja el resto de la configuración como está. El nombre de la política en nuestro caso es «Política1_HTF».

Habrás observado que nuestras políticas personalizadas se basan en las plantillas proporcionadas por Tenable.

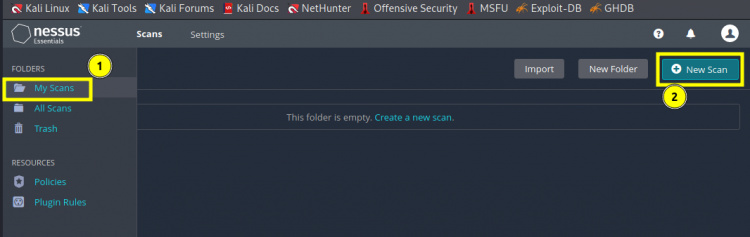

Paso 4. Después de guardar la política, ya estamos preparados para crear un nuevo escaneo bajo esta política. Ahora selecciona la etiqueta «Mis Escaneos» en la esquina superior izquierda, bajo la sección de carpetas y pulsa el botón «Nuevo Escaneo». Mira la imagen de abajo para que te sirva de referencia.

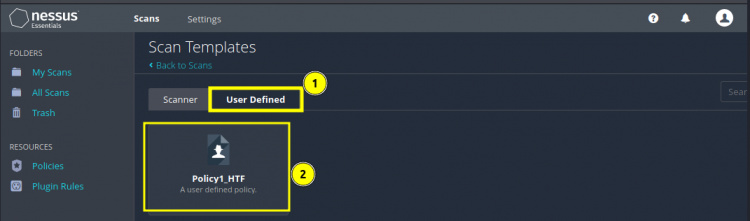

Paso 5. En la nueva página, ve a la pestaña «Definido por el usuario» y selecciona nuestra política personalizada (Policy1_HTF) que hemos creado en el paso 3.

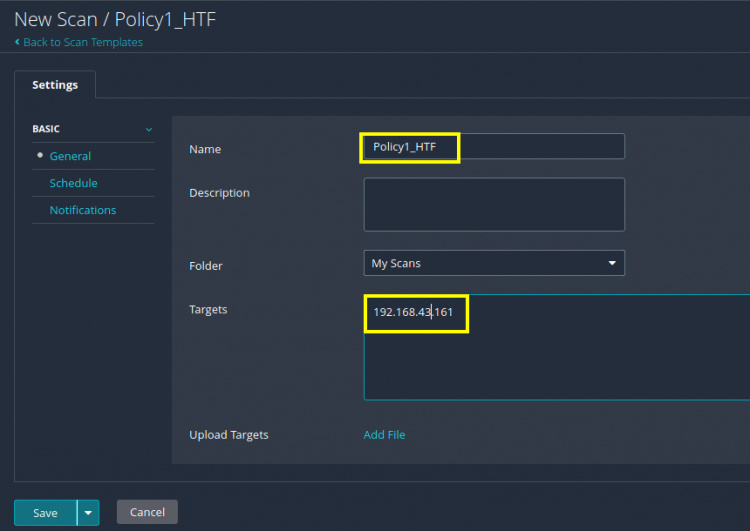

Paso 6. El nuevo análisis tiene el mismo nombre que nuestra política personalizada, como se muestra aquí:

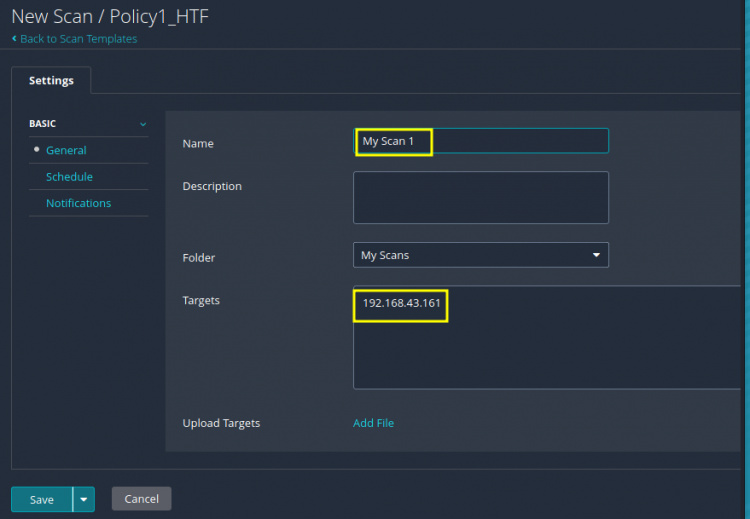

Cambiaremos este nombre por «Mi Escaneo 1» para evitar cualquier confusión. También puedes dar una descripción opcional para esta Exploración, nosotros la hemos dejado en blanco. En el campo de texto correspondiente a la etiqueta ‘Objetivos’, pon los nombres de host o las direcciones IP del sistema objetivo que quieres escanear. Guarda el archivo para continuar.

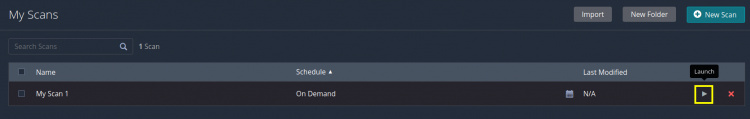

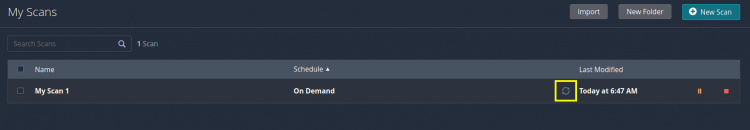

Paso 7. Ahora ha terminado toda la configuración. Ahora sólo nos queda lanzar el Escaneo para ver si funciona correctamente. En la nueva ventana, verás un botón de Play, haz clic en él para iniciar el escaneo.

El icono de reproducción cambiará a dos flechas redondeadas y giratorias que indican que el escaneo se está ejecutando. El escaneo tardará algún tiempo en terminar.

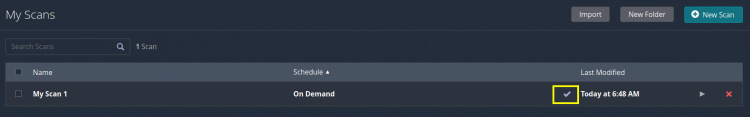

Las flechas giratorias se han convertido en una marca de verificación, lo que significa que el proceso de escaneado se ha realizado correctamente.

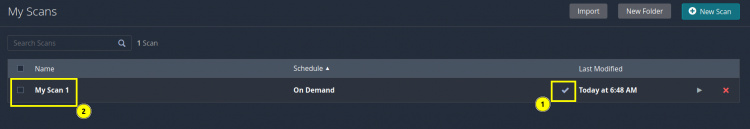

Genial, ahora podemos comprobar el informe de escaneado de nuestro sistema de destino. Haz clic en el nombre del escaneo («Mi escaneo 1» en nuestro caso).

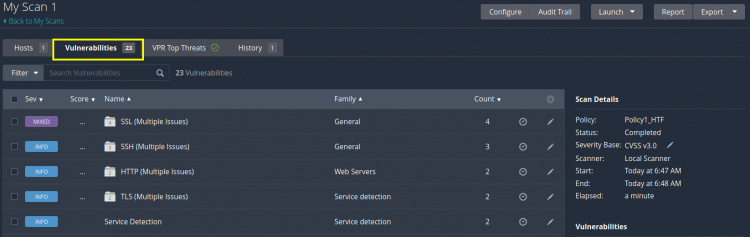

En la nueva ventana, haz clic en la pestaña «Vulnerabilidades» para ver el resumen del informe. También podemos exportar estos escaneos en formato de archivo Nessus o de base de datos Nessus y los informes de los escaneos pueden generarse en formato HTML, CSV o PDF.

Enhorabuena, has completado tu primer escaneo de vulnerabilidad con Nessus.

Terminando…

Ya hemos terminado nuestra guía de hoy de la herramienta de escaneo Nessus. Hemos visto cómo podemos crear una política y utilizarla para escanear un sistema de destino. Para interpretar un informe de Nessus se necesita un conocimiento profundo de la herramienta, así como una mejor comprensión del concepto de seguridad de la red. Tenable también ofrece formación a la carta para utilizar eficazmente su producto. Si estás interesado en aprender Nessus, puedes utilizar la prueba gratuita que proporciona la empresa.